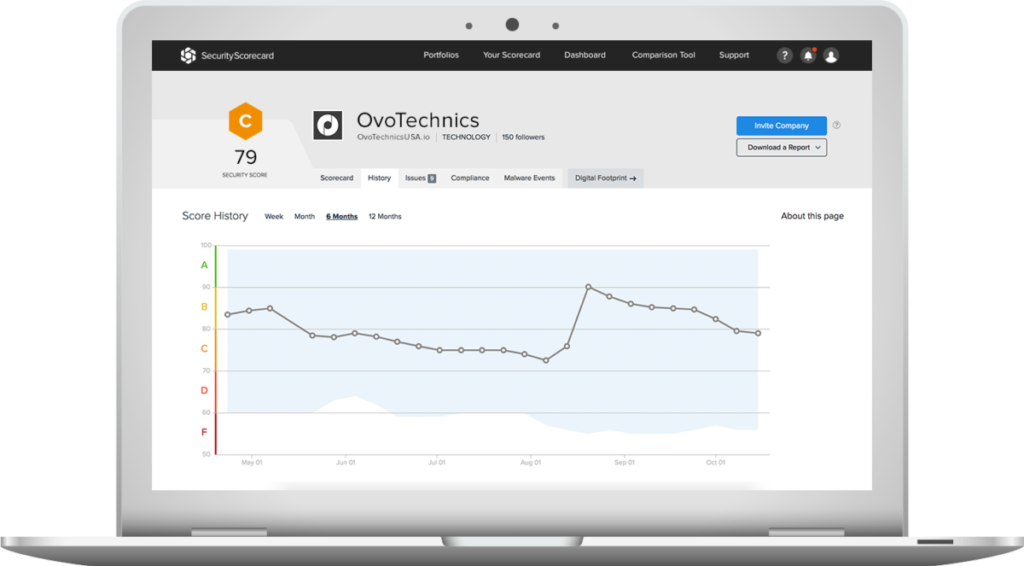

It all starts with a

cybersecurity score

Get the tools and support you need to improve e-health in your ecosystem.

The most accurate safety assessments,

concrete and accessible.

Assess your cybersecurity risk your organization with objective, constantly evolving, data-driven metrics that provide visibility into your weaknesses in information security control of any organization, as well as potential vulnerabilities in the entire supply chain ecosystem. Easy-to-read results on ten groups of risk factors, including DNS health, IP reputation, Web application security, network security, information leakage, hacker chatter, endpoint security and update cadence.

SecurityScorecard uses a combination of data points collected organically or purchased from public and private sources, then applies its proprietary algorithms to articulate an organization’s security effectiveness into a quantifiable score.

Get your free safety score!

Platform features & Data comparison

-

Intrusion overview

-

Next-generation evaluation

-

Results planner

-

Problem level log

-

Web application security

-

Information dashboard

-

IP allocation details

-

Customizable APIs

-

Closed-loop vendor correction workflow (Free, unlimited access for third-party vendors)

-

Unlimited self-service changes to supplier stations

-

Automatic discovery of third-party suppliers

-

Customizable alerts for detailed real-time monitoring of security posture

-

Comparison tool

-

Reports at panel level

-

Compliance monitoring

-

SSO

SecurityScoreCard

Other assessment services

-

-

-

-

-

-

-

-

-

-

-

on the side

-

-

-

-

-

Understand your ecosystem's e-health through 10 groups of risk factors.

High-performance platform & data quality.

SecurityScorecard’s intuitive user interface enables users to view and monitor security assessments, easily add suppliers or partner organizations, and generate reports on the cyber health of their ecosystems. Customers can access analytics, assess compliance across multiple systems, and use collaborative features and other tools that can help them better manage ecosystem security and achieve compliance goals. Customers can add suppliers to their portfolios, which then gives them free access to the company dashboard. Suppliers can access risk factors and problems, and access results to view and understand severity, IP address, etc. This provides a level of collaboration not found in other competitive solutions.

Network security

DNS Health

Correction rate

Terminal security

IP reputation

Web application security

Cubit Score

Chat Hacker

Information leakage

Social Engineering

Risk management for trusted third parties.

Third-Party Risk Management (TPRM) is the process of auditing your suppliers to understand the risks they may pose to your organization and the supply chain itself. The aim of a TPRM program is to identify, classify and categorize the risk associated with each external party with which an organization has a relationship. Third-party risk management is conducted to assess the ongoing behavior of each third party as well, and to monitor the risk they may represent to your organization. A trusted third-party risk management program is scalable, efficient and dynamic, giving you the actionable data and information you need to trust your suppliers and grow your business.

Find out how your organization measures up against risk factors.

SYNETIS 2022