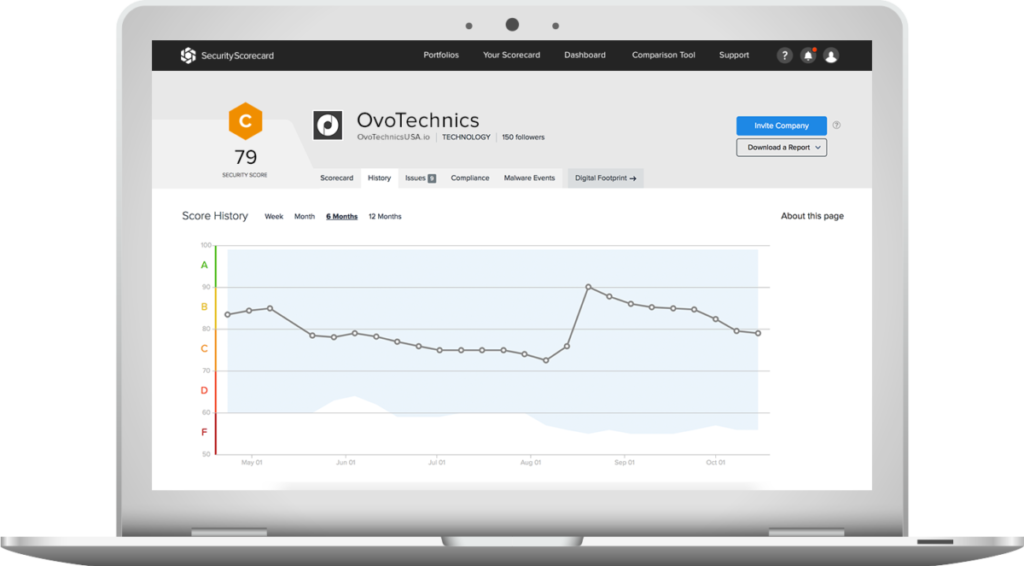

Tout commence par un

score de cybersécurité

Obtenez les outils et l'accompagnement dont vous avez besoin pour améliorer la cybersanté de votre écosystème.

Les évaluations de sécurité les plus précises,

concrètes et accessibles.

Évaluez le risque de cybersécurité de votre organisation à l’aide de mesures axées sur les données, objectives et en constante évolution qui offrent une visibilité sur les faiblesses du contrôle de la sécurité des informations de toute organisation ainsi que sur les vulnérabilités potentielles dans l’ensemble de l’écosystème de la chaîne d’approvisionnement. Des résultats faciles à lire sur dix groupes de facteurs de risque, notamment la santé du DNS, la réputation IP, la sécurité des applications Web, la sécurité du réseau, les fuites d’informations, le bavardage des pirates, la sécurité des terminaux et la cadence de mise à jour.

SecurityScorecard utilise une combinaison de points de données collectés de manière organique ou achetés auprès de sources publiques et privées, puis applique ses algorithmes propriétaires pour articuler l’efficacité de la sécurité d’une organisation en un score quantifiable.

Obtenez gratuitement votre score de sécurité !

Caractéristiques de la plateforme & Comparaison des données

-

Aperçu des intrusions

-

Évaluation nouvelle génération

-

Planificateur de résultats

-

Journal des niveaux des problèmes

-

Sécurité des applications Web

-

Tableau de bord des informations

-

Détails d'attribution IP

-

API personnalisables

-

Flux de travail de correction de fournisseur en boucle fermée (Accès gratuit et illimité pour les fournisseurs tiers)

-

Modifications illimitées de libre-service des postes fournisseur

-

Découverte automatique des fournisseurs tiers

-

Alertes personnalisables pour la surveillance détaillée de la posture de sécurité en temps réel

-

Outil de comparaison

-

Rapports au niveau du tableau

-

Suivi de la conformité

-

SSO

SecurityScoreCard

Autres services d'évaluation

-

-

-

-

-

-

-

-

-

-

-

à part

-

-

-

-

-

Comprenez la cybersanté de votre écosystème à travers 10 groupes de facteurs de risque.

Plate-forme performante & qualités de données.

L’interface utilisateur intuitive de SecurityScorecard permet aux utilisateurs de visualiser et de surveiller les évaluations de sécurité, d’ajouter facilement des fournisseurs ou des organisations partenaires, et de générer des rapports sur la cyber santé de leurs écosystèmes. Les clients peuvent accéder aux analyses, évaluer la conformité à plusieurs systèmes et utiliser des fonctionnalités collaboratives et d’autres outils qui peuvent les aider à mieux gérer la sécurité de l’écosystème et à atteindre les objectifs de conformité. Les clients peuvent ajouter des fournisseurs à leurs portefeuilles, ce qui leur donne ensuite un accès gratuit au tableau de bord de l’entreprise. Les fournisseurs peuvent accéder aux facteurs de risque et aux problèmes, et accéder aux résultats pour visualiser et comprendre la gravité, l’adresse IP, etc. Ceci fournit un niveau de collaboration qui n’existe pas dans les autres solutions compétitives.

Sécurité réseaux

Santé DNS

Cadence de correction

Sécurité des terminaux

Réputation IP

Sécurité des applications web

Cubit Score

Chat Hacker

Fuite d'informations

Social Engineering

Gestion des risques des tiers de confiance.

La gestion des risques de tiers (TPRM) est le processus de vérification de vos fournisseurs afin de comprendre les risques qu’ils peuvent présenter pour votre organisation et la chaîne d’approvisionnement elle-même. L’objectif d’un programme TPRM est d’identifier, de classer et de catégoriser le risque associé à chaque partie externe avec laquelle une organisation a une relation. La gestion des risques des tiers est menée pour évaluer le comportement continu de chaque tiers également et pour surveiller le risque qu’ils peuvent représenter pour votre organisation. Un programme de gestion des risques tiers de confiance est évolutif, efficace et dynamique, vous donnant les données et les informations exploitables pour faire confiance à vos fournisseurs et permettre la croissance de votre entreprise.

Découvrez comment se place votre organisation face aux facteurs de risque.

© SYNETIS 2022