Test d'intrusion hardware

Dénicher les failles de sécurité dans les composants de vos appareils

Partager :

Objectif d’un test d'intrusion hardware

Il convient de distinguer deux types de tests d’intrusion matériel (pentest hardware) :

- Le pentest d’un poste de travail (ordinateur portable, station de travail, etc.) ;

- Le pentest d’un objet connecté (IoT), c’est-à-dire d’un équipement ayant une fonction spécifique (ex. : boîtier de mesure ou de télémétrie).

Pentest d’un poste de travail :

L’objectif n’est pas de tester la robustesse du matériel, mais d’identifier les faiblesses intrinsèques liées à sa conception.

Dans ce cas, le client n’est pas le fabricant du poste audité et n’a donc aucune connaissance précise de sa conception matérielle.

Le pentest de poste permet ainsi d’adapter l’analyse de risques en intégrant de nouvelles menaces potentielles liées au matériel utilisé.

Pentest IoT :

Dans le cas du pentest IoT, le client peut être le concepteur de l’équipement à auditer ou il peut aussi souhaiter une analyse sur un ou plusieurs équipements achetés sur étagère.

L’audit vise alors à évaluer la robustesse du produit face à des attaques connues, dans le but de renforcer sa sécurité et d’améliorer sa conception dans le cas où le client est le concepteur.

Dans le cas où le client a acheté un produit sur étagère, l’audit vise à mettre en lumière les risques liés à l’utilisation de l’équipement ou offrir un arbitrage vis-à-vis de la sécurité dans le cas où le client souhaite faire un choix entre plusieurs équipements.

Bénéfices attendus d'un test d'intrusion hardware

Pentest d’un poste :

- Identification des vulnérabilités intrinsèques à la conception : le pentest permet de révéler des faiblesses matérielles ou architecturales propres à l’équipement, souvent invisibles dans un audit software classique.

- Amélioration de l’analyse de risques : les vulnérabilités identifiées étant rarement corrigibles (car liées au design du matériel), l’audit contribue à affiner l’analyse de risques, notamment en précisant les conditions ou profils d’usage à éviter (exemple : déconseiller l’usage de certains postes pour des utilisateurs sensibles (VIP, administrateurs, etc.)).

- Aide à la prise de décision en amont de l’achat : dans le cadre d’une étude comparative de plusieurs postes (par exemple avant un renouvellement du parc informatique), ce type d’audit permet d’évaluer la robustesse des équipements disponibles sur le marché, et d’orienter le choix vers les modèles les plus sécurisés.

Pentest IOT :

- Évaluation de la robustesse du produit face aux attaques connues : l’audit permet d’identifier les faiblesses exploitables par un attaquant, qu’elles soient matérielles, logicielles ou liées à l’interface entre les deux. Cela permet d’anticiper les vecteurs d’attaque potentiels avant la mise sur le marché.

- Amélioration de la sécurité dès la phase de conception : en fournissant des retours techniques précis, le pentest IoT permet au concepteur de corriger les vulnérabilités identifiées (mauvaise gestion des accès debug, absence de vérification de signature firmware, stockage non sécurisé, etc.) et d’intégrer de bonnes pratiques de sécurité by design.

- Protection de la propriété intellectuelle et des données sensibles : le pentest aide à éviter que des acteurs malveillants ne puissent extraire le firmware, détourner les fonctionnalités de l’équipement, ou accéder à des informations sensibles embarquées dans le produit.

- Valorisation du produit auprès des clients et partenaires : un produit testé et renforcé par un pentest peut être présenté comme plus fiable et sécurisé, ce qui constitue un avantage concurrentiel sur un marché où la cybersécurité est un critère de plus en plus déterminant.

Méthodologie d’un pentest hardware

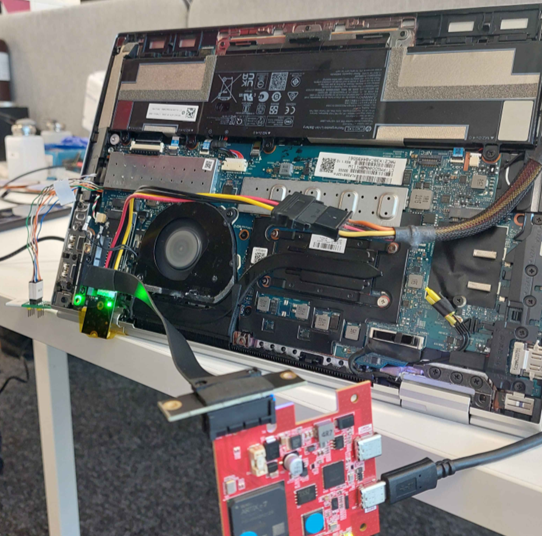

Pentest de poste :

Le pentest de poste s’effectue systématiquement en boîte noire, car le client ne dispose d’aucune information technique sur la conception du matériel audité. C’est le scénario du poste de travail perdu ou volé.

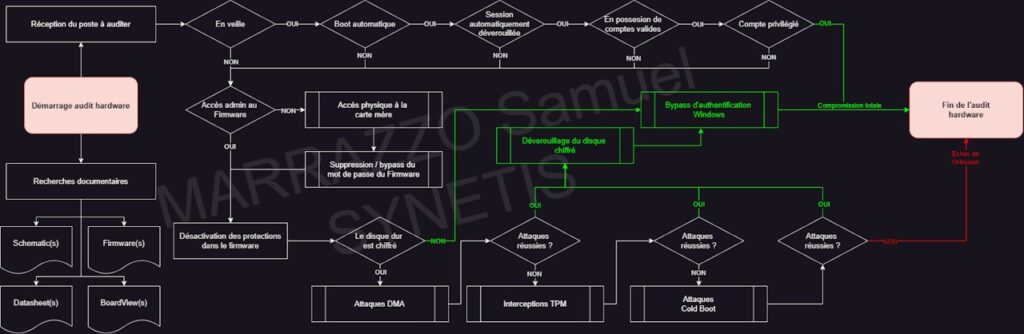

Pour répondre à cette contrainte, une méthodologie spécifique a été développée, dont le déroulé est illustré par le schéma suivant :

L’un des principaux défis de ce type d’audit réside dans le risque de destruction ou de perte de données.

En effet, étant en boîte noire, les auditeurs n’ont aucune information utile sur le matériel utilisé, l’emplacement des différents composants, la phase de recherche documentaire va permettre de pallier cela.

La méthodologie intègre toutefois les cas de figure où aucune information n’est disponible, ce qui permet de réduire au maximum les risques de destruction, tout en assurant un bon niveau d’analyse.

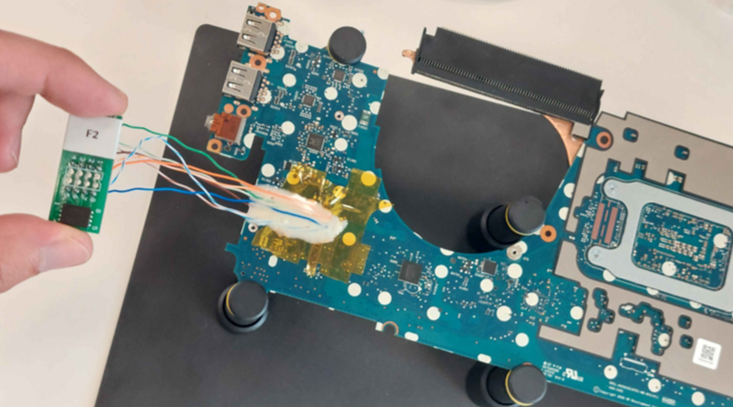

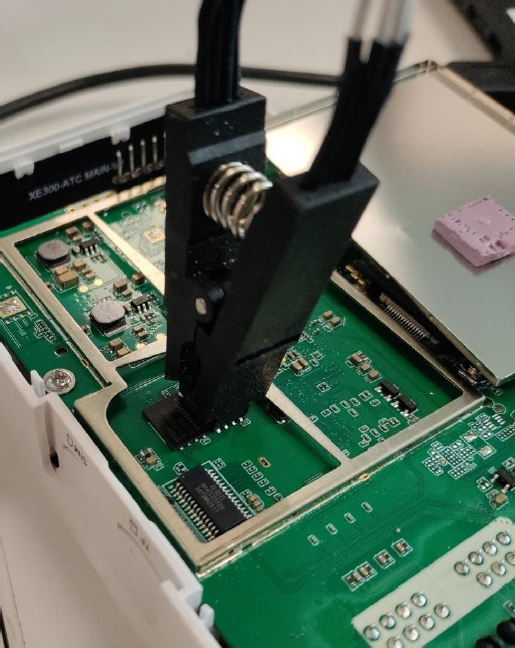

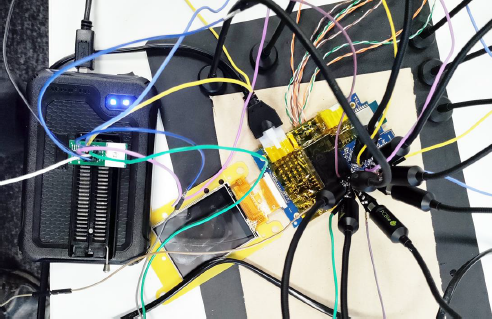

Pentest IOT :

L’audit peut donc être mené en boîte noire, grise ou blanche, en fonction des informations partagées.

Cependant, l’audit débute systématiquement en boîte noire, afin de simuler les conditions réelles d’une attaque menée sans connaissance préalable du matériel.

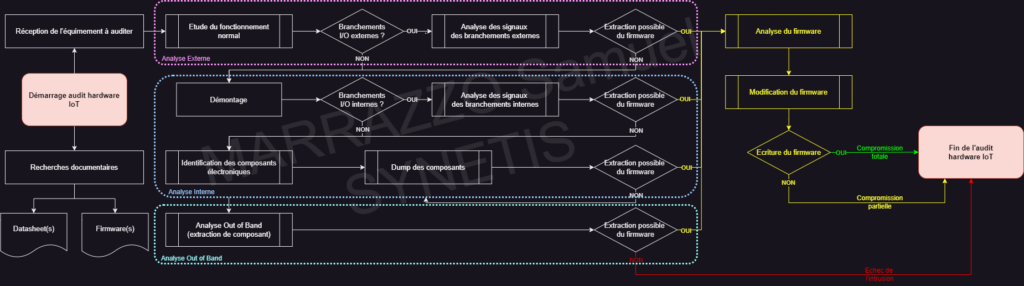

La méthodologie utilisée diffère légèrement de celle appliquée au pentest de poste. Le schéma ci-dessous illustre les étapes spécifiques de l’audit IoT :

Contrairement au pentest de poste, où seuls deux résultats sont possibles (compromission totale ou échec), le pentest IoT peut aboutir à un niveau de compromission partiel.

Par exemple, la lecture et l’analyse du firmware peuvent révéler des informations sensibles, sans pour autant permettre de modifier le comportement du système.

On considère qu’il y a compromission totale dès lors qu’un firmware modifié peut être injecté et exécuté sur l’équipement, permettant ainsi un détournement de sa fonction principale.

Retours de pentest hardware

Si vous voulez aller plus en détails dans la réalisation de ce type de test d’intrusion, vous pouvez découvrir l’article sur un test d’intrusion hardware réussi par Samuel Marrazzo et Louis Distel en cliquand juste ici.