Audit d'architecture

Un audit d’architecture technique pour renforcer la sécurité de votre infrastructure informatique

Objectif d'un audit d'architecture

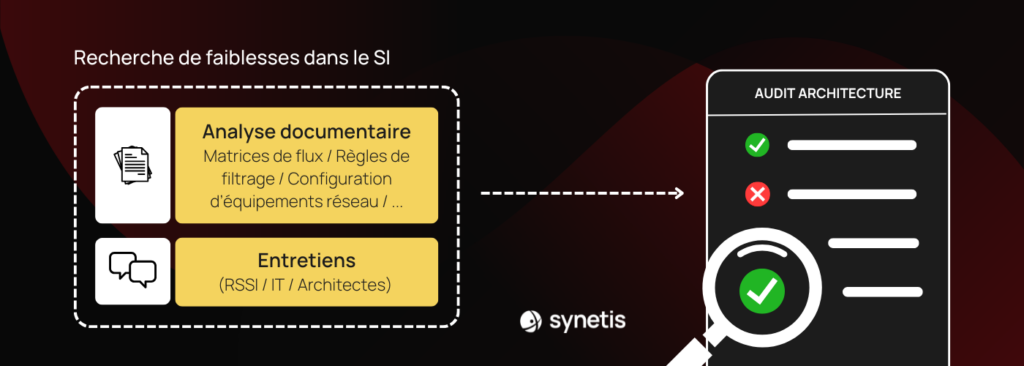

L’objectif d’un audit d’architecture est de rechercher des faiblesses dans la conception ou le non-respect de pratiques recommandées en termes de sécurité.

Un audit d’architecture est basé sur une analyse documentaire suivie d’éventuels entretiens avec les personnes en charge de la conception, de la mise en œuvre, de l’administration, de la supervision et du maintien en condition opérationnelle du système d’information cible.

En outre, des analyses complémentaires peuvent être menées sur des échantillons de configuration réseau (ex : commutateurs, pare-feu…) afin de compléter cet audit.

Bénéfices attendus d’un audit d’architecture technique

Les apports d’un audit d’architecture sont notamment :

- L’identification des risques potentiels existants sur le périmètre audité ;

- Un plan d’actions comprenant les remédiations préconisées dans le contexte spécifique du système cible ;

- Le renforcement de la protection de vos données ;

- L’optimisation des ressources informatiques ;

- La vérification de la sécurité de votre architecture pour prévenir de futurs incidents.

Synetis étant une société qualifiée PASSI, l’audit d’architecture peut être réalisé sous cette qualification tel que défini par l’ANSSI. Cela s’applique par exemple dans le cas de l’audit d’un réseau de Diffusion Restreinte ou d’une qualification SecNumCloud.

Méthodologie d’un audit d’architecture

Pendant la réalisation d’un audit d’architecture, les aspects suivants sont notamment contrôlés (liste non-exhaustive) :

- Défense périmétrique ;

- Défense en profondeur ;

- Cloisonnement ;

- Rupture protocolaire ;

- Gestion des flux ;

- Politiques de MCO/MCS, de sauvegarde, de journalisation ;

- Plan de reprise d'activité ;

- …

La méthodologie utilisée par Synetis s’appuie sur les différents guides et recommandations techniques de l’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information). En tout point de l’infrastructure, l’attention des auditeurs Synetis est portée sur la couverture des besoins de la Sécurité des Systèmes d’Information (SSI), à savoir : Disponibilité, Intégrité, Confidentialité et Traçabilité.

Les éventuelles contraintes opérationnelles et besoins métiers dans l’application de ces guides et les recommandations qui y sont associées sont pris en compte par les auditeurs Synetis.

Etude documentaire

Cette partie de l’audit consiste à comparer votre documentation avec les référentiels sélectionnés. L’équipe audit s’appuie sur les différentes cartographies fournies afin d’analyser votre sécurité :

- La cartographie de l'administration du système d'information ;

- La cartographie logique du réseau ;

- La cartographie des applications ;

- La cartographie physique du réseau.

Entretien avec les équipes

Réaliser un audit nécessite également des discussions autour du contexte métier du périmètre audité et des questions pour clarifier la compréhension des auditeurs et des équipes sur la documentation reçue.

Des questions complémentaires peuvent également être posées sur des parties moins techniques.

Quelques exemples de résultats d’audits d’architecture

Ci-après, à titre illustratif, sont donnés quelques résultats issus de nos travaux d’audit d’architecture de SI :

- Cloisonnement insatisfaisant (risque de déplacement latéral) ;

- Absence de séparation entre les services critiques ;

- Peu ou pas de filtrage des flux entrants et/ou sortants ;

- Absence de contrôle des accès nomades ;

- Aucun durcissement système ;

- Aucune procédure de politique de maintenance ;

- Pas de centralisation et/ou supervision des journaux.

Réaliser un audit d’architecture est un investissement primordial pour toutes entreprises souhaitant vérifier et améliorer la sécurité de son infrastructure. Par l’identification et la correction des vulnérabilités, vous réduisez considérablement vos risques d’incidents tout en améliorant la performance de votre service informatique.

Contactez nos experts Synetis pour plus d’informations sur les audits d’architecture, afin d’améliorer votre cybersécurité !