Mission Redteam ou Purpleteam

Une mission Redteam pour simuler le comportement d’un attaquant en conditions réelles contre votre Système d’Information, ainsi que sa déclinaison en Purpleteam pour entraîner votre équipe BlueTeam !

Partager :

Objectif d’une mission Redteam

Contrairement à ce que l’on pourrait penser au premier abord, la mission Redteam n’est pas un test d’intrusion. La mission Redteam est un type d’attaque qui vise à simuler le point de vue d’un attaquant externe, motivé, ayant pour but de s’introduire sur le réseau de votre organisation en vue d’effectuer des opérations de sabotage, de vol de données stratégiques, d’installation de rançongiciels, voire de logiciels de persistance, etc.

À la différence du test d’intrusion, limité à un périmètre restreint (une URL, une application Web, un réseau informatique bureautique…), la mission Redteam vise à cibler l’organisation dans sa globalité : aussi bien sur ses aspects en ligne (exposition externe, collaborateurs sur les plateformes type Linkedin, recherche de mots de passe fuités sur le Darknet…) que ses aspects physique (intrusion dans les locaux, dépôts de clés USB malveillantes, crochetage de serrures, tail-gating).

Lors d’un test d’intrusion, les auditeurs mènent les recherches les plus exhaustives possibles sur les vulnérabilités pouvant impacter le périmètre testé. Le déroulement d’une mission Redteam, quant à lui, visera plutôt l’obtention de différents trophées, qui représentent des objectifs clés à atteindre pour un attaquant simulé (exfiltration de données sensibles, accès à des logiciels métiers…).

Bénéfices attendus d’une mission Redteam

La mission Redteam permet notamment de répondre aux questions suivantes :

- Quelles données sensibles de votre organisation peut-on obtenir d’Internet ?

- Vos collaborateurs sont-ils suffisamment sensibilisés aux pratiques d’ingénierie sociale (phishing, spear-phishing) ?

- Quelles sont les conséquences de la perte / vol d’un ordinateur portable de votre société ?

- Une personne extérieure à l’organisation est-elle capable d’infiltrer les locaux à la recherche de documents sensibles ? Les collaborateurs sont-ils sensibilisés à ces tentatives d’intrusion ?

- Quelles sont les compromissions possibles depuis l’intérieur de votre société (collaborateur malveillant, phishing etc.) ?

- Vos équipes/outils de sécurité sont-ils aptes à fournir une détection “temps réel” et une réponse efficiente durant l’attaque ?

Prérequis à la réalisation d’une mission Redteam

Nous recommandons des tests d’intrusions sur les applications de votre infrastructure puis sur votre réseau interne afin d’assurer un niveau minimal de sécurité à votre organisation.

Une fois ces prestations réalisées et votre niveau de sécurité global renforcé, le démarrage d’une mission Redteam vous permettra de mettre à l’épreuve votre posture cyber (solutions, organisation, processus) ainsi que vos équipes de sécurité.

Méthodologie d’une mission Redteam

Le rôle du commanditaire

Le commanditaire de la mission Redteam représente le point de contact unique de l’organisation durant la prestation, son rôle est de définir :

- Les limites du périmètre ;

- Les cibles sensibles ;

- Les collaborateurs prioritaires ou à éviter durant la phase de phishing ;

- Les locaux visés par les tentatives d’intrusions physiques ;

- Les méthodes autorisées.

Son objectif est de déterminer les angles d’attaques qui permettent de mettre en exergue les points sensibles de la posture cybersécurité de l’organisation, en validant ou proposant des trophées.

En cas de blocage durant la prestation (par détection des équipes de sécurité notamment), il sera en charge de déterminer la suite de la prestation :

- Approche “Assumed breach” : concerne notamment la situation dans laquelle les auditeurs rencontreraient un point de blocage en tentant d’obtenir un premier accès dans le Système d’Information. Le commanditaire peut alors proposer l’exécution “volontaire” d’une charge malveillante, ou bien encore un accès VPN à un premier environnement, afin de permettre l’avancement de la mission ;

- Passage en Purple Team ;

- Arrêt de la prestation et débrief des trophées obtenus.

Le rôle de l’attaquant

La démarche est différente de l’approche « classique » : l’auditeur va endosser le rôle d’un attaquant externe à l’organisation et, à la différence d’une approche classique où il va tenter le plus de tests possibles afin d’éprouver au maximum le périmètre audité, il va miser sur la furtivité afin d’atteindre les trophées définis sans lever d’alertes ni de suspicions des équipes de sécurité.

L’attaquant peut alors simuler un groupe d’attaquants réels existants (LockBit, RansomHub, Scattered Spider…) en exploitant les mêmes techniques afin d’évaluer les réponses des outils/équipes de sécurité. Cette simulation pourra être réalisée en s’appuyant sur la matrice MITRE ATT&CK, qui référence les techniques, tactiques et procédures utilisées par ces derniers.

L’approche RedTeam vise à simuler des attaques réalistes (non destructives), pour éprouver en profondeur la sécurité d’un périmètre donné. Cette approche permet de gagner en efficacité et de mener des scénarios d’attaque avancés pouvant mêler intrusion logique puis ingénierie sociale ou phishing, etc.).

Les trophées

Le Red Teaming est axé envers des trophées prédéfinis conjointement entre les auditeurs et le client.

Ces derniers peuvent être divers :

- Accès au back-office d’un site e-commerce ;

- Accès une base de données clientes ;

- Exfiltration de base CRM ;

- Obtention d’un accès Domain Admin ;

- Compromission de l’AD ;

- Accès à la messagerie d’un VIP ;

- Accès à un ERP ;

- Accès à une salle “serveur” ;

- Compromission d’un réseau industriel ;

- …

Ces trophées, contextualisés, permettent d’illustrer concrètement des risques réels pouvant impacter votre organisation. L’obtention de ces trophées valide la faisabilité,votre exposition aux dits risques et leur impact.

En conséquence, une approche Redteam n’est pas vouée à être la plus exhaustive en termes de tests de sécurité à l’encontre des assets (contrairement à un « pentest classique »), mais s’oriente vers une compromission globale, tactique et efficiente afin de se rapprocher au maximum des réelles attaques par le biais des trophées.

Un des objectifs est aussi de définir pour une organisation l’impact d’une véritable attaque et le coût de la mesure associée.

Les différentes voies d'intrusions possibles

Dans le cadre de ses missions Redteam, les auditeurs peuvent être amenés à utiliser différentes voies, notamment la voie informatique (intrusion logique), la voie cognitive (ingénierie sociale) et la voie physique (intrusion physique).

Tests d'intrusion logique

Principalement distante, cette approche vise à identifier le périmètre externe du Système d’Information et à exploiter de potentielles vulnérabilités permettant d’aboutir à l’obtention d’un accès au réseau interne de l’organisation. On distingue plusieurs phases distinctes :

- Phase de renseignement en source ouverte, qui se concentre sur la récolte et l’analyse d’informations sur l’organisation cible afin d’en déduire un périmètre qui sera validé et/ou précisé au fil de la mission : sites physiques, employés, partenaires, prestataires, fuites d’information (rapports internes, mots de passe, etc.), Système d’Information (plan d’adressage public) ;

- Phase de découverte de la surface externe du Système d’Information, visant à cartographier les infrastructures accessibles depuis l’Internet : services exposés, technologies employées, équipements de sécurité ;

- A partir des informations obtenues précédemment, des tentatives de compromission de la surface externe de l’organisation seront effectuées (exploitation d’une application Web vulnérable, réutilisation d’identifiants VPN,..). Ce premier accès pourra permettre le mouvement latéral/pivot sur d’autres environnements ;

- En cas de compromission effective d’un environnement, il devient alors judicieux d’établir une persistance au sein de ce dernier, afin de conserver l’accès obtenu ;

- Durant la phase de post-exploitation, des données sensibles/métiers pourront être exfiltrées par les auditeurs, notamment si elles font l’objet d’un trophée.

Campagnes d’ingénierie sociale

Cette approche vise l’exploitation du facteur humain, souvent considéré comme le maillon faible du Système d’Information. Pour cela, deux principales méthodes pourront être utilisées : le phishing (attaques par mail) ou le vishing (attaques par appels téléphoniques) :

- Phase de profilage, pour identifier une liste de personnes à cibler pour la campagne d’hameçonnage et récolter un maximum d’informations pour pouvoir élaborer des scénarios pertinents ;

- Définition de scénarios pour la campagne d’hameçonnage (envoi de mail invitant la victime à se rendre sur une URL pour saisir ses identifiants ou à télécharger un fichier malveillant contenant une porte dérobée, par exemple) ;

- Exécution de la campagne, typiquement :

- Phishing : envoi de mails, récolte des indicateurs (statistiques relatives à la réception/lecture du mail/ouverture du lien malveillant) et obtention des accès (porte dérobée ou identifiants).

- Vishing : réalisation d’un appel visant à l’exécution d’une charge malveillante, ou à l’obtention d’identifiants. Le facteur vocal est ici utilisé afin d’être parfois plus persuasif.

Tests d’intrusion physique

Un test d’intrusion physique vise à obtenir un accès au réseau interne de l’organisation via une tentative d’accès aux locaux de l’organisation (siège, filiale ou site industriel, par exemple) :

- Phase de reconnaissance : découverte périmétrique des lieux / des employés et positionnement des contrôles d’accès, prise de vue des lieux, identification des réseaux sans-fils environnants et tests offensifs à leur encontre, dépôt de clés USB malveillantes, etc. ;

- Intrusion physique : contournement des contrôles d’accès, manipulation des collaborateurs, vol/copie de badge ;

- Dépôt d’un implant sur le réseau interne visant à obtenir un accès distant (antenne Wifi ou 4G), ou utilisation d’une clé “rubber ducky” permettant l’exécution rapide d’une charge malveillante sur poste ;

- Tests offensifs sur le réseau interne.

A l’issue de cet exercice, qui peut s’étaler sur plusieurs semaines, la liste des vulnérabilités sera établie par les auditeurs, assortie d’un plan d’actions.

Synetis s’engage à remettre le Système d’information dans le même état qu’avant le début de l’exercice.

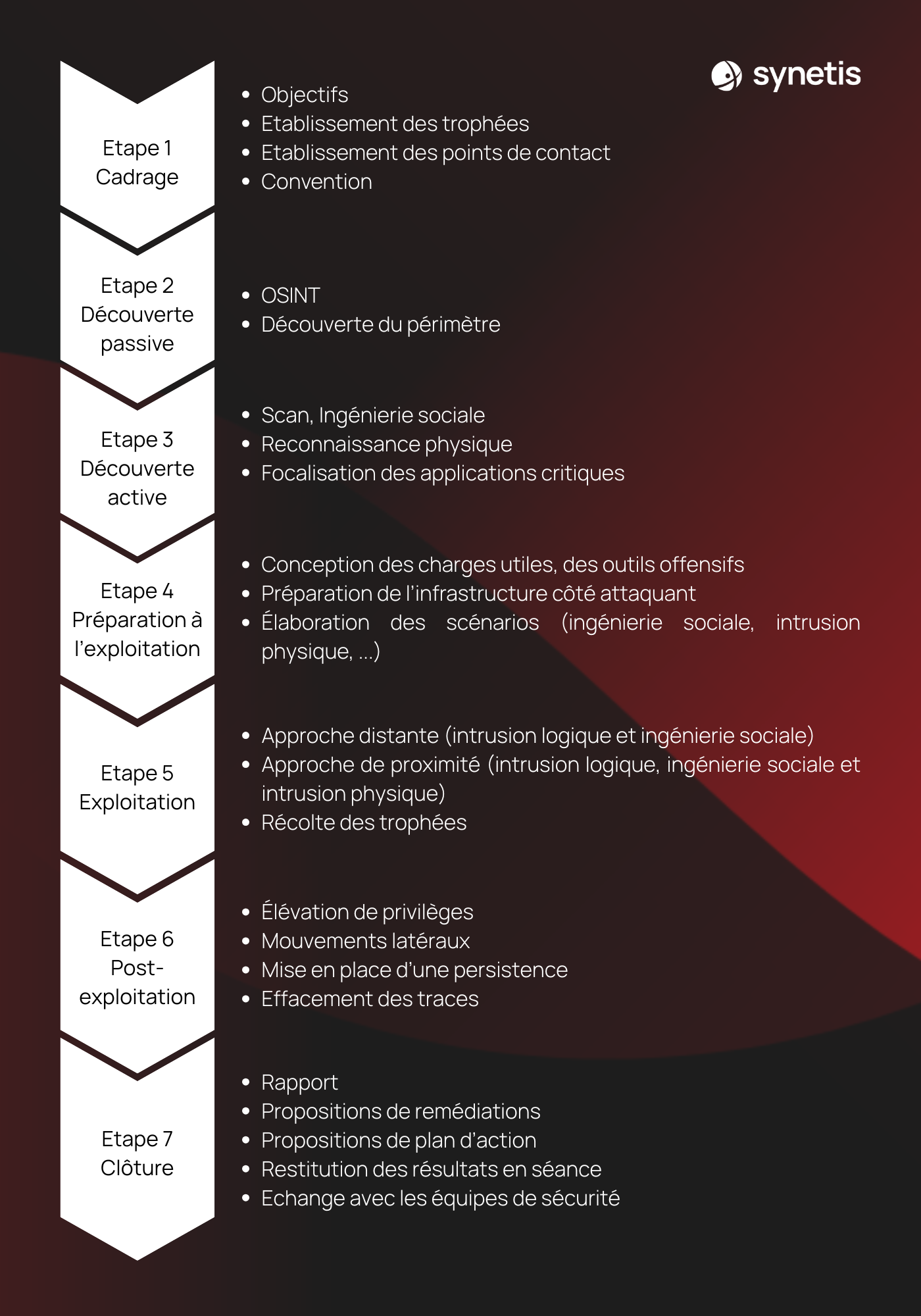

La méthodologie Redteam de Synetis est décrite ci-dessous (où la phase 2 est réalisée en continu tout au long de la prestation) :

BlueTeam et RedTeam, quelles différences ?

Contrairement à la RedTeam, la Blue Team est responsable de la défense des systèmes et des réseaux de l’organisation. Son rôle est de surveiller en permanence l’environnement informatique, de détecter les activités suspectes, de répondre aux incidents de sécurité et de mettre en œuvre des mesures de sécurité préventives. Cette fonction est généralement sous la responsabilité d’une équipe SOC (Security Operations Center).

L'importance de la collaboration entre RedTeam et BlueTeam

Bien que la Red Team et la Blue Team aient des rôles distincts, leur collaboration permet d’améliorer le niveau global de sécurité de votre Système d’Information. Les résultats des exercices de Red Teaming fournissent à la Blue Team des informations précieuses sur les faiblesses de sécurité et les domaines à améliorer. En retour, la Blue Team peut fournir à la Red Team des informations sur les systèmes défensifs en place, permettant à l’équipe offensive d’améliorer le réalisme de ses scénarios d’attaque.

PurpleTeam

- Collaboration Red Team / Blue Team : La Purple Team est une approche qui vise à maximiser l’efficacité de la sécurité en favorisant une collaboration étroite et continue entre la Red Team (offensive) et la Blue Team (défensive).

- Partage de connaissances : Elle encourage le partage d’informations, de techniques et de stratégies entre les deux équipes. La Red Team communique ses méthodes d’attaque à la Blue Team, tandis que la Blue Team partage ses connaissances sur les défenses en place.

- Amélioration continue des défenses du Système d’Information, en se focalisant sur les lacunes dans le dispositif et en exploitant des solutions reconnues de classement de la menace (MITRE ATT&CK / MITRE D3FEND).

En conclusion, la mission Red Team est un exercice crucial pour toute organisation soucieuse de mettre à l’épreuve son système d’information. En simulant des attaques réalistes, la Red Team met en lumière les vulnérabilités et évalue l’efficacité des défenses en place. Si vous souhaitez passer à l’action pour votre organisation, vous pouvez contacter les experts Synetis !