Qu'est qu'un SOC ?

Le SOC regroupe une équipe d’experts chargée de surveiller, détecter, analyser et répondre aux incidents de sécurité en continu. Il rassemble et analyse toutes les données des équipements numériques de l’entreprise (ordinateurs, serveurs, réseaux et des services en ligne). L’objectif de ce groupe est de détecter les anomalies, anticiper les attaques et réagir en temps réel pour limiter l’impact des menaces.

La structure d’un SOC organisée en quatre niveaux

Un SOC repose généralement sur une structure composée de plusieurs couches, organisées selon un niveau d’expertise :

Niveau 1 : surveillance et triage

Les analystes de premier niveau surveillent les alertes de sécurité, évaluent leur criticité et décident si elles doivent être remontées. Ils assurent aussi la gestion des outils de sécurité et la génération de rapports quotidiens.

Niveau 2 : réponse aux incidents

Ces experts interviennent lorsqu’un incident est confirmé. Ils identifient les causes, limitent les menaces et appliquent les protocoles de remédiation pour limiter les impacts

Niveau 3 : chasse proactive et investigation poussée

En ce qui concerne ce groupe, l’approche devient proactive. Les analystes surveillent les menaces avancées, identifient les vulnérabilités et proposent des recommandations pour renforcer la sécurité. Au sein de ce niveau du soc, on peut souvent retrouver des spécialistes en forensic, conformité, analyse comportementale, ou sur des technologies spécifiques.

Niveau 4 : pilotage stratégique

Ce dernier niveau du soc est consacré aux responsables. Ils ont pour rôle de coordonner l’ensemble des activités. Ils supervisent les ressources humaines, les budgets et assurent la liaison avec les autres entités de l’entreprise.

Quels sont les défis d’un SOC ?

Souvent, le SOC a un périmètre très vaste et hétérogène à superviser, engendrant plusieurs défis, dont voici les principaux :

Détecter et répondre aux menaces

Le défi principal d’un SOC est de détecter les menaces et d’y apporter une réponse pour en minimiser l’impact. Ces dernières ne sont pas statiques, elles s’adaptent et se complexifient en permanence. Cela demande donc au SOC de s’adapter à ces dernières pour être en mesure d’y répondre en conséquence.

Éliminer les faux positifs

Un SOC reçoit de nombreuses alertes quotidiennement, mais seule une petite partie est due à des menaces.. Les analystes soc doivent identifier les aiguilles dans une grande botte de foin composée de journaux et d’alertes, ce qui consomme un temps et des ressources précieux. Afin de pallier cela, il est nécessaire de faire un travail de réduction des faux positifs pour ne garder que les alertes pertinentes pour le périmètre supervisé.

Répondre rapidement aux attaques

Les équipes soc doivent rapidement identifier les attaques et les éviter afin de minimiser l’impact sur l’entreprise, car le nombre croissant d’attaque fait peser des risques de plus en plus importants sur les organisations..

Collecte et agrégation des données

Avoir de nombreux logiciels de sécurité peut être complexe à superviser. Un service SOC efficace a besoin d’avoir toutes les informations du réseau au même endroit pour repérer correctement les menaces.

Il peut être complexe pour les entreprises de répondre à ces défis en raison des ressources et des compétences nécessaires. Néanmoins, il est important pour ces dernières de les prendre en compte pour se protéger des cybermenaces pouvant les cibler..

Les différents types de SOC ?

Il n’existe pas qu’un seul modèle de SOC. Au contraire, il existe plusieurs configurations selon les ressources et les objectifs de l’entreprise. Parmi elles, on peut retrouver :

– Le SOC interne : il s’agit d’un SOC détenu, géré et opéré par l’entreprise et pour elle-même. Il s’agit d’une équipe interne dédiée à la surveillance, la détection et la réponse aux incidents de sécurité.

– Les SOC externalisés : il s’agit d’un modèle où une organisation mandate un ou plusieurs prestataires externes pour superviser son périmètre.

– Les SOC hybrides: ils sont composés d’un SOC interne à l’entreprise et font appel à des prestataires externes pour certains périmètres. Par exemple, les réseaux critiques d’une entreprise peuvent être supervisés par une équipe interne et le reste par un prestataire MSSP.

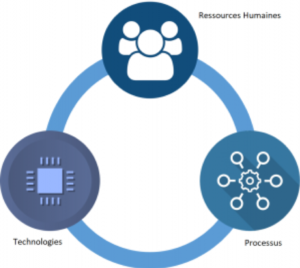

Pour qu’on SOC remplisse ces missions, il est nécessaire que les intervenants (internes ou externes) aient une synergie parfaite entre eux. Sans une stratégie parfaite mariant intelligemment les talents et les outils, les capacités du SOC en seront réduites et par conséquent la sécurité du périmètre supervisé.