CISO-RSSI : 4 Axes majeurs de réussite d’une roadmap

Accélération de la transformation digitale

La Covid a provoqué l’accélération de la transformation digitale et implique une redéfinition du périmètre.

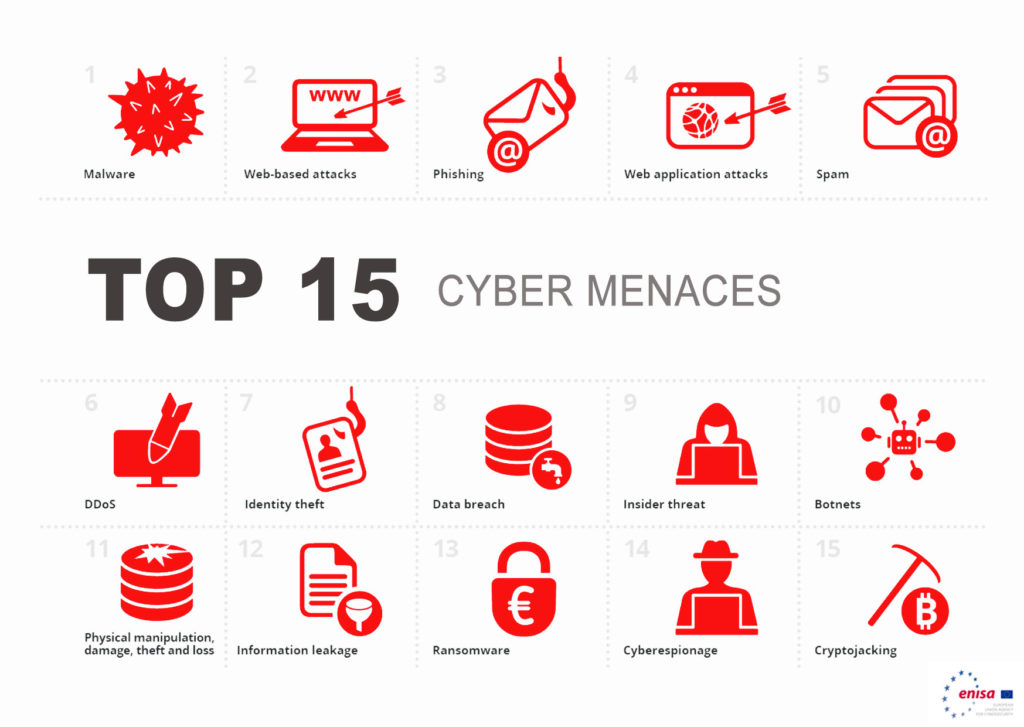

Les menaces et les attaques se multiplient

Ransomware, phishing, fraude au président, tentative de connexion, ingénierie sociale sont en forte croissance.

La facture moyenne d’une Cyber attaque en France est de 8.6 millions d’euros, en hausse de 23%.

Dans le cas de Saint-gobain, la facture, s’est élevée à 80 millions d’euros et dans le cas de Bouygues Construction, la rançon demandée pour le ransomware Maze était de 10 millions de dollars.

Comme l’a dit très justement le CESIN,

« Il est nécessaire de se réinterroger sur nos priorités, sur ce que la crise nous apprend en tant que telle, ce qu’elle transforme, les nouveaux risques apparus et ceux qui vont se réduire naturellement. Il est important de reconsidérer sa roadmap cyber pour s’assurer de bien prendre en compte les transformations résultant de la crise, mais aussi pour veiller à aligner cette roadmap avec les changements stratégiques que l’entreprise va entreprendre dans les mois à venir. »

Désire ou réalité ?

La Feuille de route (ou Roadmap) est annuelle ou pluri annuelles sur une période maximale de 3 années ; au-delà, il est difficile de se projeter compte tenu de l’évolution soutenue des nouvelles technologies. Dans le cas d’une feuille de route à 3 ans, il s’avère nécessaire de la reconsidérer chaque année afin d’intégrer l’exercice budgétaire au bon moment.

Ce doit être l’occasion pour le CISO/RSSI de sortir la tête du guidon, de prendre de la hauteur par rapport aux urgences opérationnelles du quotidien, et de revenir aux fondamentaux :

- Quelles sont les orientations stratégiques métiers de mon entreprise ?

- Quels sont mes risques majeurs ?

- Quelles sont les menaces majeures potentielles auxquelles mon entreprise doit se préparer ?

- Quelle est ma maturité actuelle ?

- Quel bilan des incidents majeurs de l’année ?

- Quelle stratégie Cyber sécurité mettre en œuvre pour répondre à cela ?

La Feuille de route est donc la définition de la stratégie Cyber sécurité de l’entreprise (programme), la réponse aux risques majeurs ou obligations de conformité que l’entreprise a décidé de couvrir et sa déclinaison opérationnelle en chantiers et projets.

4 axes majeurs pour une feuille de route

L’alignement stratégiques.

L’IT et la sécurité des S.I sont au service des métiers et de la stratégie d’entreprise. La feuille de route numérique Cyber doit s’aligner au schéma Directeur IT ou plus simplement à la feuille de route IT.

À l’occasion de la Covid, la transformation digitale s’est accélérée et la stratégie d’entreprise a été ou va être rebelotée à cette occasion.

Les risques

Dans une étude récente, le cabinet McKinsey a mis en exergue qu’une stratégie Cybersécurité basée sur les risques est 3 fois moins coûteuse qu’une stratégie basée sur la maturité.

Celle-ci permet notamment de se concentrer sur les assets critiques de l’entreprise.

En complément, il est important de mesurer l’appétence aux risques des membres du Comex ou de la Direction Générale.

La conformité

Chaque entreprise est soumise à des obligations légales et réglementaires sectorielles comme celles relatives à la directive NIS qui imposent par exemple aux Opérateurs de Service Essentiels (OSE) un ensemble de règles de gouvernance, de maîtrise des risques, d’architecture, de sécurité d’administration, de gestion des identités et des accès et de maintien en conditions de sécurité.

Plus largement, le RGPD s’est imposé à l’ensemble des entreprises.

La Data

Même si mon entreprise n’a pas adopté une stratégie Data Centric en tant que telle, la classification et la protection des données secrètes de l’entreprise reste un axe majeur à prendre en compte. Les cas quasi-quotidiens de fuite d’informations massives illustrent bien cette nécessité.

Dans la vraie vie

Synetis a accompagné de nombreuses entreprises du secteur de la grande distribution, du BTP et du luxe dans cet exercice dimensionnant.

Dans les faits, cet exercice est réalisé sur-mesure selon différentes approches possibles :

L’approche traditionnelle par les risques et la maturité qui a nécessité de :

- Faire le lien et travailler de concert avec le Responsable des risques Opérationnels de l’entreprise et le RSSI, notre commanditaire ;

- Travailler de concert avec le DSI et le RSSI pour alimenter la feuille de route Cyber et l’aligner à la stratégie IT de l’entreprise ;

- Faire bénéficier notre client de l’ensemble des expertises de Synetis en matière de Conseil SSI, d’identité numérique, d’audit et réponse à incidents, de sécurité opérationnelle.

L’approche Agile dont le point de départ de la démarche a été la question posée par le Président Directeur Général à son RSSI : cette attaque Ransomware, qui s’est produite chez l’un de nos confrères, pourrait-elle arriver chez nous ? Un gros raccourci ayant été fait à cette occasion entre risques et menaces pour une traduction très opérationnelle (bottom up) directement en solutions de sécurité.