État des lieux :

les solutions d’authentification-forte (2FA)

Nous avons déjà souvent traité les problématiques d’authentification / identification, présenté des techniques, des innovations et des moyens mémo-techniques pour renforcer vos mots de passes et adopter des politiques de gestion des secrets optimales.

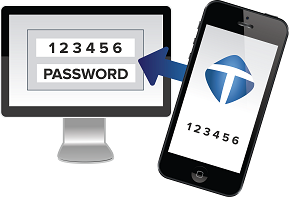

De plus en plus d’entreprises comme de particuliers optent pour l’authentification forte, afin d’augmenter la sécurité de manière non-négligeable les phases d’authentification sur leurs applications. C’est là où les solutions d’authentification forte, aussi nommées 2FA (pour 2-factor authentication), entrent en jeu. L’intérêt de ces solutions est d’ajouter un « second-facteur » lors des phases d’authentification.

- « Ce que l’on sait » : le mot de passe

- « Ce que l’on possède » : le téléphone qui reçoit un OTP par SMS, ou le token qui génère l’OTP.

- « Ce que l’on est » : des caractéristiques biométriques propres à l’individu.

- « Où se situe t-on » : la géolocalisation de l’identité qui cherche à s’authentifier peut être un facteur déterminant. Ce facteur permet d’assurer une authentification à partir de lieu définis, ou encore empêcher une nouvelle authentification si la précédente a été réalisée à des milliers de kilomètres au cours de la même heure.

- « A quelle date/heure est-on » : Certaines authentifications se voient autorisées qu’en période de travail, à des heures définies. En dehors de ces créneaux, elles n’ont pas raison d’être.

A force de proposer et détailler les solutions de 2FA existantes au travers de divers articles, nous souhaitions pour synthétiser les alternatives existantes avec leurs avantages et inconvénients respectifs.

Les OTP par SMS

Ce mécanisme de 2FA consiste à recevoir un code à usage unique, généralement numérique et utilisable dans un laps de temps défini, que l’on renseigne dans un second temps d’une phase d’authentification. Très employé dans le secteur bancaire, notamment pour les achats effectués via l’Internet, ce code est reçu sur le téléphone de l’usager par SMS.

Il est important de notifier que ce mécanisme de 2FA via SMS ne fonctionne pas dans n’importe quel cas. Il se peut que le serveur d’émission du SMS n’ait pas votre pays dans sa liste des régions supportées, le fournisseur mobile peut ne pas être en capacité de délivrer le message, ou plus généralement le mobile peut être dans une zone non couverte par le réseau.

Avantages :

- Le code OTP est différent à chaque tentative d’authentification, donc si votre mot de passe est compromis, ce n’est pas suffisant pour qu’un tiers puisse usurper votre identité.

- Le code est envoyé sur un équipement tiers comme votre smartphone, ainsi un malware sur le PC ne peut le capturer / compromettre / changer.

- Peu coûteux en termes d’équipement : presque tout le monde dispose d’un smartphone.

Inconvénients :

- Si le réseau mobile n’est pas disponible ou que vous soyez hors de portée, vous ne pourrez recevoir le code.

- Des usurpateurs peuvent exploiter votre téléphone si celui-ci est perdu ou volé, tant que vous ne notifiez pas votre fournisseur afin de résilier le numéro.

- Si vous vous authentifiez et recevez l’OTP sur le même équipement (tablette / smartphone), les OTP sont soumis aux mêmes risques que votre mot de passe.

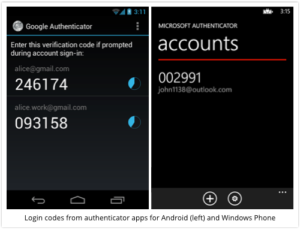

Les applications OTP off-line

Toujours en employant un équipement tiers usuel, tel les smartphones, une application dédiée peut servir de second-facteur en générant des OTP toutes les 30 ou 60 secondes. L’équipement nécessite simplement d’être synchronisé temporellement avec le serveur sur lequel on souhaite s’authentifier (NTP).

L’application « Google Authenticator« , celle de Microsoft ou encore celles de nos éditeurs partenaires tel Symantec VIP assurent ce service. Les codes sont générés localement à l’équipement.

L’avantage est que ces applications générant des OTP peuvent être utilisées hors réseau mobile. Elles nécessitent toutefois un raccordement initial (via un QRCode et/ou une clé-partagée).

Avantages :

- Ne nécessite pas l’envoi d’un SMS à chaque phase d’authentification. Il suffit d’être raccordé au réseau lors de la création du compte afin d’être synchronisé temporellement et disposer du « seed ».

- Peut être utilisé hors réseau.

- Une seule et même application permet de sécuriser de multiples comptes.

- Un « seed » initial permet d’assurer l’unicité des OTP générés toutes les 30 / 60 secondes pour un compte en particulier.

- Peu coûteux en termes d’équipement : presque tout le monde dispose d’un smartphone.

Inconvénients :

- Si un utilisateur malintentionné récupère le « seed » (clé-secrète), alors l’ensemble des OTP sont compromis.

- Si l’authentification et la génération des OTP se fait sur le même équipement (tablette / smartphone), les OTP sont soumis aux mêmes risques que votre mot de passe.

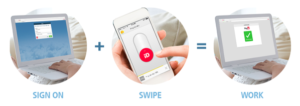

Les applications « Swipe » on-line

Recopier des OTP numériques de 4 à 8 caractères peut être fastidieux et en rebuter plus d’un. C’est pourquoi d’autres solutions existent visant à s’assurer que l’usager cherchant à s’authentifier est bien le propriétaire du second-facteur.

La technique du « swipe » est particulièrement appréciée à l’heure d’aujourd’hui. L’idée est de n’avoir qu’à « swiper » pour valider une authentification en tant que second facteur. L’usager cherche à s’authentifier sur une ressource protégée par la 2FA, son smartphone reçoit une notification et lui demande de swiper pour terminer le processus.

Nos éditeurs partenaires emploient de plus en plus cette technique sur leurs applications 2FA mobile, notamment inWebo ou encore PingID de l’éditeur PingIdentity. SYNETIS intègre ses solutions auprès de ses clients, avec application d’auto-enrôlement des smartphones, gestion du parc enrôlé, activation de la 2FA à la demande, etc.

Avantages :

- Ne nécessite pas l’envoi d’un SMS à chaque phase d’authentification. Il suffit d’être raccordé au réseau pour recevoir les notifications de swipe.

- Peut être utilisé hors réseau via des procédures de fallback (OTP numérique classique).

- Une seule et même application permet de sécuriser de multiples comptes.

- Le smartphone est enrôlé pour un usager et des applications précises.

- Simple, rapide, le swipe est la tendance actuelle.

- Peu coûteux en termes d’équipement : presque tout le monde dispose d’un smartphone.

Inconvénients :

- Nécessite d’être raccordé au réseau pour recevoir les notifications de swipe.

- Si l’authentification et la génération des OTP se fait sur le même équipement (tablette / smartphone), les swipes sont soumis aux mêmes risques que votre mot de passe.

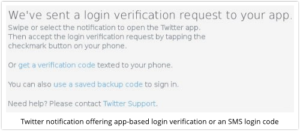

Les vérifications du login

La vérification du « login » est une autre alternative aux solutions déjà présentées. Plutôt que d’être sollicité pour entrer un code OTP, une notification de « login » va être envoyé sur le smartphone. Une fois cette notification approuvée, le processus d’authentification se poursuit.

Ce mécanisme n’utilise pas de clé-partagé ou de seed. Il emploi la cryptographie asymétrique (clé privée / clé publique) pour vérifier l’identité.

Une clé privée est générée et stockée sur l’équipement portatif. La clé publique, elle, est stockée côté serveur. A chaque login, un challenge est réalisé entre le serveur et le smartphone.

Le réseau social Twitter implémente ce type de mécanisme de 2FA.

SYNETIS met en place ce type d’authentification auprès de ses clients, sur la base de certificats X.509 déployés et industrialisés via des solutions comme AirWatch par exemple, sur un parc de smartphone.

Avantages :

- Ne nécessite pas l’envoi d’un SMS à chaque phase d’authentification.

- Une seule et même application permet de sécuriser de multiples comptes.

- Les cycles de vie des certificats s’appliquent à cette méthodologie d’authentification (révocation).

- Peu coûteux en termes d’équipement : presque tout le monde dispose d’un smartphone.

Inconvénients :

- Nécessite d’être raccordé au réseau pour réaliser le challenge.

- Si l’authentification se fait sur le même équipement (tablette / smartphone), la clé privée est soumise aux mêmes risques que votre mot de passe.

- Nécessite de déployer un certificat sur l’équipement tiers.

Les tokens physiques

Un véritable système « 2-facteurs » nécessite 2 facteurs réellement distincts. Si l’on consulte une ressource protégée à partir d’un smartphone, et que l’on reçoit le SMS avec l’OTP sur ce même smartphone, il n’y a pas vraiment de « 2-facteurs distincts ».

Pour avoir un vrai système de double-facteur d’authentification, il faut deux composants totalement distincts qui opèrent indépendamment et qui évitent ainsi un même point de compromission.

Les implémentations traditionnelles de ce type d’authentification sont les « smartcards », les « login tokens » tels ceux de nos partenaires comme RSA SecurID, ou encore la Yubikeys.

Les smartcards nécessitent un lecteur dédié pour communiquer avec la puce de la carte, qui dispose de son propre CPU et mémoire afin de réaliser ses fonctions cryptographiques.

La Yubikeys quant à elle a également son propre CPU cryptographique, mais communique via USB en prétendant être un clavier.

Les tokens physiques disposent de leur CPU indépendant et n’ont pas besoin généralement d’être connecté sur le poste. Leur petit écran LCD suffit à afficher l’OTP courant.

Avantages :

- Ne nécessite pas l’envoi d’un SMS à chaque phase d’authentification.

- Ne nécessite pas un smartphone ou une tablette.

- Équipement de sécurité totalement indépendant de l’ordinateur, tablette ou du smartphone : réel 2-facteur.

Inconvénients :

- Vous pouvez nécessiter un token par application protégée.

- Des coûts sont à prévoir pour s’équiper d’une flotte de token / carte de la sorte.

- Peut nécessiter un lecteur additionnel sur le PC pour la smartcard.

D’autres solutions atypiques et/ou innovantes

Le « second-facteur » dans une phase d’authentification peut être de diverses natures. On observe de plus en plus un rapprochement de ce second facteur avec la biométrie, notamment via la reconnaissance faciale ou encore les empreintes digitales. Les nouveaux smartphones intègrent nativement de tels lecteurs.

Récemment, une nouvelle solution de 2FA a vu le jour. Celle-ci se base sur l’environnement sonore du PC et du smartphone. La signature des sons ambiants doit correspondre pour assurer à la ressource sécurisée que l’on est bien le porteur du second-facteur.

Un article détaillé à été réalisé à ce sujet ici.

Avantages :

- Ne nécessite pas l’envoi d’un SMS à chaque phase d’authentification.

- Ne nécessite pas une interaction directe avec l’équipement servant de second facteur.

- Rapprochement du monde de la biométrie avec le facteur « qu’entends-je? ».

Inconvénients :

- Il est nécessaire qu’il y ait un minimum de bruit environnement, auquel cas l’application vous demandera de produire un son.

- Le PC doit disposer d’un micro.

Conclusions

De plus en plus de produits, solutions on-premise ou SaaS adoptent l’authentification forte. Nativement ou au travers d’un RADIUS, ces briques améliorant considérablement la sécurité sont une nécessité en fonction de la criticité des ressources à atteindre. Le site « twofactorauth » recense la plupart des sites d’importance supportant la 2FA, protégez vos comptes dès à présent !

Nos partenaires offrent toutes sortes de mécanismes de 2FA ; allant de l’OTP ou Swipe en passant par les tokens USB ou smartcards, SYNETIS intègre et conseille ses clients pour adopter la solution d’authentification forte la plus adaptée à leur contexte. N’hésitez pas à nous contacter pour de plus amples informations.

Sources & ressources :

- TwoFactorAuth.org

- InWebo

- RSA SecurID

- Two-factor authentication: Understanding the options

- Symantec VIP

- PingID

Yann

Consultant Sécurité

[:]