FIDO – Fast IDentity Online

L’alliance FIDO est un regroupement d’industries désireuses de développer de nouvelles spécifications d’authentification forte afin d’arriver progressivement vers une réduction considérable d’authentifications par mots de passe et autres codes PIN. Nous le savons tous, l’utilisation de mots de passe est une vraie contrainte pour les utilisateurs et souvent une source de faiblesse dans la sécurité globale des SI ; ainsi, en promulguant un nouveau standard d’authentification forte basé sur plusieurs méthodes d’authentification, l’alliance FIDO garantit à la fois une facilité d’intégration aux développeurs et une protection accrue pour l’utilisateur finale, notamment contre le phishing qui est de plus en plus utilisé de nos jours.

Parmi les entreprises à l’origine de cette initiative, on retrouve notamment des sociétés comme ARM, Bank of America, Discover Card, Google, Lenovo, MasterCard, Microsoft, PayPal, RSA, Samsung, et VISA.

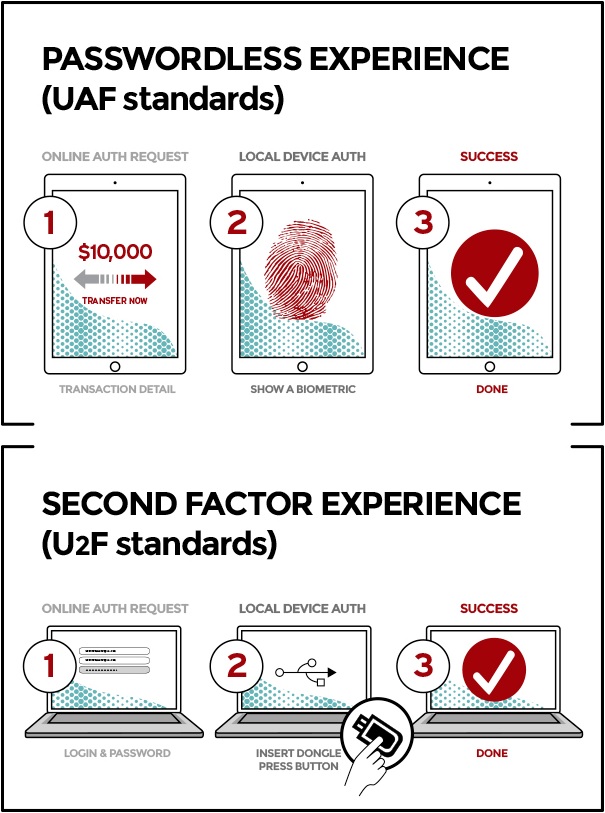

Deux frameworks d’authentification : UAF et U2F

UAF (Universal Authentication Framework ) : L’authentification sans mots de passe

- L’utilisateur se connecte à l’aide une station de travail qui a préalablement été enregistré sur le site en ligne

- L’utilisateur se connecte à l’aide d’une méthode d’authentification locale (type authentification biométrique par exemple)

- L’utilisateur est authentifié

Lors de l’enregistrement en ligne, l’utilisateur a la possibilité d’utiliser plusieurs méthodes d’authentification, comme par exemple le lecteur d’empreintes biométrique, le micro (reconnaissance vocale), la webcam (reconnaissance physique), etc…

Une fois enregistré, l’utilisateur peut alors s’authentifier en répétant la méthode d’authentification utilisé. Il est également possible de combiner plusieurs méthodes d’authentification comme par exemple (reconnaissance vocale + saisie d’un code PIN).

U2F (Universal 2nd Factor ) : L’authentification en deux temps

- L’utilisateur se connecte à internet à l’aide d’un navigateur compatible U2F et s’authentifie à l’aide de son login / mot de passe (authentification en-ligne)

- L’utilisateur présente son second facteur d’authentification, type clé usb par exemple (authentification locale)

- L’utilisateur est authentifié

L’ajout d’un second facteur d’authentification augmente considérablement la sécurité du site web mais permet également de réduire la complexité du mot de passe (par exemple demander un code PIN composé de 4 chiffres) sans réduire pour autant la sécurité liée à l’authentification de l’utilisateur.

Cet article présente un premier aperçu de ce qu’est l’alliance FIDO et de ce qu’elle prévoit de faire, vous pouvez retrouver de plus amples informations concernant ces spécifications directement sur le site de l’alliance: ici.

Malgré tout, ce nouveau framework d’authentification possède à l’heure actuelle certaines limitations puisque seul le navigateur Chrome supporte ce protocole et que si l’on souhaite réaliser une authentification U2F via un second facteur, il sera nécessaire de se procurer une clé USB chez un vendeur spécialisé.

Sources :

- https://fidoalliance.org/specifications

- http://googleonlinesecurity.blogspot.fr/2014/10/strengthening-2-step-verification-with.html

- http://www.networkworld.com/article/2466083/cisco-subnet/figuring-out-fido-i-e-the-fast-identity-online-alliance-and-standard.html#tk.rss_all

Damien

Consultant sécurité