Souvent jugés sécurisés et robustes, les réseaux wifi ou les implémentations qui gravitent autour de son usage présentent tout de même quelques faiblesses inhérentes au monde sans fil. Malgré tout, les attaques sur le wifi ne sont pas simples à mettre en œuvre car elles nécessitent souvent des cartes wifi capables d’injecter des trames ce qui est un prérequis nécessaire pour les attaques wifi et la plupart des PC ne dispose pas de cette capacité.

La practice Audit de Synetis est composée d’experts de l’intrusion, actifs dans le monde de la cybersécurité et possédant plusieurs années d’expérience. Toutes ces compétences permettent ainsi à Synetis de se démarquer afin de proposer des audits sur mesure tels que des audits de sécurité wifi.

Les exemples suivants illustrent des techniques pouvant être mises en œuvre par Synetis dans le cadre d’audits de sécurité wifi dont l’objectif est de challenger des réseaux corporate.

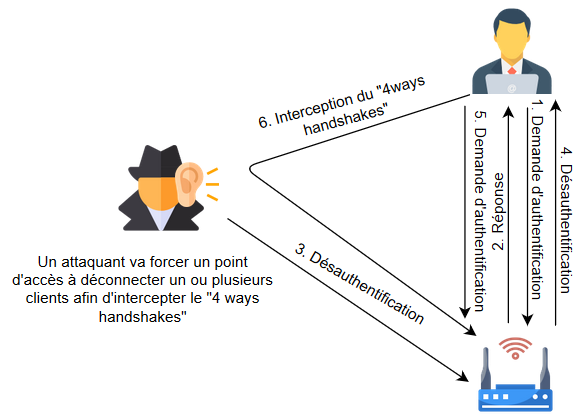

Capture et crack d’un 4 ways handshakes

Pour obtenir une clé wifi, il est nécessaire d’avoir des trames réseau contenant un “4 ways handshakes” (un échange qui permet d’authentifier le client sur le wifi cible). Il n’est cependant pas nécessaire d’être connecté au réseau cible pour les obtenir, il est en effet possible d’envoyer des paquets de désauthentification dans le réseau ciblé afin de forcer les périphériques clients à générer un “4 ways handshakes”.

La figure suivante illustre l’attaque “4 ways handshakes” :

Une fois ce “4 ways handshakes” obtenu, il reste toutefois nécessaire d’effectuer une attaque par brute force sur la capture réalisée pour obtenir la clé permettant d’accéder au wifi cible.

Ainsi, plutôt que d’effectuer directement une attaque par brute force directement sur le point d’accès cible, ce qui serait facilement détectable / blocable ou qui pourrait provoquer un déni de service du point d’accès, un attaquant peut bruteforcer la clé de manière locale ce qui est également bien plus rapide.

Pour parer ce type d’attaque, il est nécessaire que la clé soit difficilement « devinable ».

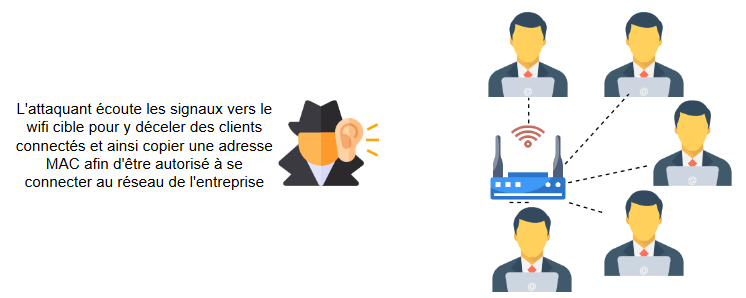

Contournement de filtrage par adresse MAC

Dans une entreprise, des systèmes de NAC (Network Access Control) peuvent être mis en œuvre pour éviter qu’un équipement non connu de l’entreprise puisse se connecter au réseau sans y être explicitement autorisé. Dans certains cas, ce contrôle repose uniquement sur l’adresse MAC de l’équipement.

Via une écoute des réseaux wifi alentour, il est possible d’identifier les clients connectés sur un réseau wifi cible et ceux même sans être connecté à ce wifi. Il est donc possible pour un attaquant de récupérer l’adresse MAC d’un équipement connecté au réseau wifi cible puis d’utiliser la même adresse MAC que l’équipement en question pour être autorisé à accéder au réseau interne de l’entreprise.

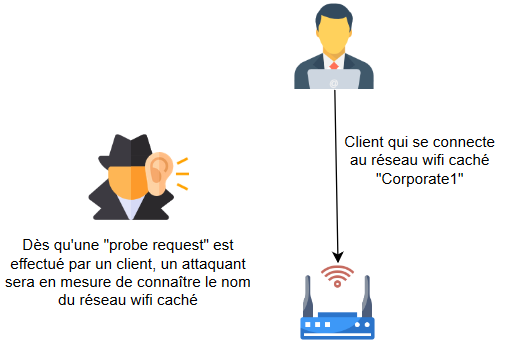

Découverte de SSID masqué

Pour pallier aux deux précédents points, certaines entreprises cherchent à masquer le SSID afin qu’un attaquant ne puisse pas détecter ce réseau wifi, la “sécurité par l’obscurité” n’est en aucun cas suffisant. Il suffit comme l’attaque précédente d’être en écoute des réseaux avoisinants et d’attendre qu’un client utilise le réseau cible pour découvrir son identité.

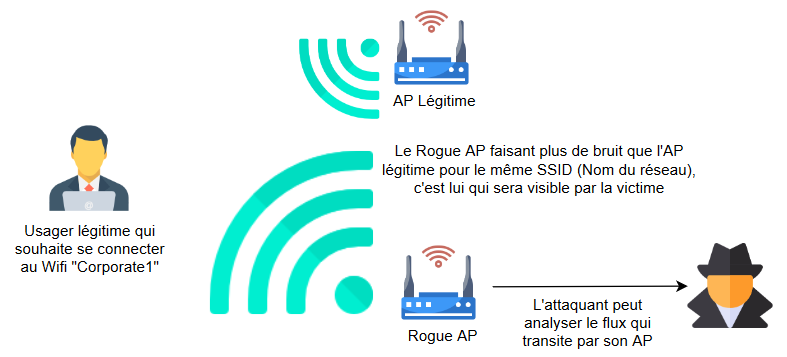

RogueAP

Un RogueAP (Rogue Access Point) est un point d’accès sans fil qui a été installé sans autorisation explicite dans le but de pouvoir “sniffer” le trafic transitant par l’équipement.

Grâce à ce type d’attaque, un attaquant est en mesure d’usurper un point d’accès légitime (via du spoofing, en clair, en faisant plus de bruit que le point d’accès légitime) afin que des clients s’y connectent. Une fois connecté, l’attaquant est en mesure d’inspecter les trames réseaux qui transitent dans le but par exemple, d’obtenir des identifiants et mots de passe.

Conclusion

Ces dernières années, de nombreuses attaques et faiblesses ont été décelées sur réseaux sans fil. Bien que nos équipements domestiques soient pour la plupart très vite patchés, ce n’est pas forcément le cas des équipements en entreprise.

Les attaques présentées ici ou des possibilités passées (Bruteforce de PIN WPS, Krack, …) démontre qu’il existe plusieurs possibilités pour avoir un premier pied dans votre réseau sans s’être introduit dans vos locaux.

Dans le cadre de ses prestations d’audit wifi, Synetis est en mesure de vous accompagner dans la sensibilisation de vos collaborateurs mais également de vous indiquer vos faiblesses techniques concernant vos réseaux wifi corporate.