| Cybersécurité

Multiples vulnérabilités sur Ivanti Connect et Policy Secure

Le 10 janvier 2024, la société Ivanti a publié un avis de sécurité adressant quatre vulnérabilités 0-Day, affectant Ivanti Connect Secure et Policy Secure. Les vulnérabilités CVE-2023-46805 et CVE-2024-21893 sont des vulnérabilités de contournement d’authentification. La CVE-2024-21888 est une vulnérabilité d’élévation de privilège. La vulnérabilité CVE-2024-21887 est une vulnérabilité d’injection de commandes. Des acteurs malveillants exploitent massivement les vulnérabilités dans le but de récupérer, et voler les identifiants ayant pu transiter sur les équipements vulnérables.

CVE-2023-46805 (CVSS 8.2)

Cette vulnérabilité de type contournement d’authentification affecte le composant Web des équipements Ivanti impactés. Elle permet à un acteur malveillant d’accéder directement à certaines parties restreintes de l’API, localisée sous l’URL /api/v1/totp/user-backup-code sans être authentifié.

CVE-2024-21893 (CVSS 8.2)

Cette vulnérabilité (SSRF) permet à un attaquant de falsifier des requêtes côté serveur dans le composant SAML d’Ivanti Connect Secure (9.x, 22.x) et Ivanti Policy Secure (9.x, 22.x) et Ivanti Neurons pour ZTA. Cette falsification permet d’accéder à certaines ressources sans authentification.

CVE-2024-21888 (CVSS 8,8)

Cette vulnérabilité permet à un attaquant d’élever ses privilèges, et de devenir administrateur dans un composant web d’Ivanti Connect Secure (9.x, 22.x) et Ivanti Policy Secure (9.x, 22.x).

CVE-2024-21887 (CVSS 9.1)

Cette vulnérabilité de type injection de commande, affectant les équipements Ivanti ICS et Ivanti Policy Secure, permet à un attaquant d’envoyer des requêtes spécifiques avec pour objectif d’exécuter des commandes arbitraires à distance.

La charge malveillante se situe dans le corps de la requête POST, pour le premier point de terminaison, et directement dans les paramètres de l’URL pour le second.

Dans toutes les situations d’injection constatées, les commandes sont exécutées avec le compte root, permettant du même coup l’intrusion initiale et l’élévation de privilèges à un attaquant externe.

Par conséquent, ces quatre vulnérabilités permettent à un acteur malveillant non authentifié d’exécuter des commandes arbitraires à distance, sur l’équipement vulnérable lui donnant un contrôle total.

Enfin, la publication de module Metasploit et de codes d’exploitation en sources ouvertes permet aux attaquants de faible niveau d’exploiter ces vulnérabilités récentes pour des objectifs alternatifs (cryptominage et rançonnage).

Les versions vulnérables sont :

- Ivanti Connect Secure : versions 9.X et versions 22.X

- Ivanti Policy Secure : versions 9.X et versions 22.X

Découvrez les recommandations à suivre

Depuis l’annonce, le CISA ainsi qu’Ivanti et le CERT-FR ont donné leurs recommandations vis-à-vis de ces vulnérabilités.

Les recommandations suivantes ont, ainsi, été émises par la CISA :

- Déconnecter tous les produits Ivanti Connect Secure et Ivanti Policy Secure des réseaux de production ;

- Rechercher des compromissions sur tous les systèmes concernés, récemment connectés au périphérique Ivanti ;

- Surveiller les services d’authentification, et de gestion des identités, qui auraient pu être exposés, et isoler autant que possible les systèmes des ressources de l’entreprise ;

- Porter une attention toute particulière aux comptes à privilèges élevés.

Un résultat de scanner ICT négatif n’est pas suffisant pour exclure une compromission de boîtier Ivanti Connect Secure ou Policy Secure, notamment pour les raisons suivantes :

- Le scan ICT ne tourne a priori que toutes les deux heures ;

- Des répertoires de haut niveau localisés sont exclus du scanner ;

- Des indicateurs récents témoignent de capacité de désactivation ou de manipulation de ce scanner interne.

La société Ivanti a publié deux patchs, le 31 janvier et le 1er février, pour les versions 9.1R14.4, 9.1R17.2, 9.1R18.3, 22.4R2.2 et 22.5R1.1 et pour Ivanti Connect Secure version 22.5R2.2 et Ivanti Policy Secure 22.5R1.1. Si le patch n’a pas encore été appliqué, ou ne concerne pas la version utilisée, des actions de mitigations ont été proposées par Ivanti. L’éditeur recommande d’importer le fichier mitigation.release.20240126.5.xml à travers le portail de téléchargement. Ce fichier permet de se prémunir contre les CVE-2024-21888, CVE-2024-21893, CVE-2023-46805 et CVE-2024-21887.

Le CERT-FR a détaillé la mise en place du patch proposée par lvanti. Les étapes recommandées sont les suivantes :

- Prendre une acquisition complète de la VM en état de fonctionnement (i.e, snapshot) pour permettre des investigations poussées ;

- Sauvegarder la configuration de l’équipement, et effectuer une remise en configuration d’usine (factory reset).

Cette action devrait permettre de supprimer les fichiers ajoutés par l’attaquant, cependant cela rendra la solution vulnérable. Il faut donc mettre à jour la version installée précédemment (application des mises à jour et des patch XML sur le site d’Ivanti). Enfin lorsque la mise à jour sera effectuée, la configuration de l’équipement peut être installée à partir de la sauvegarde effectuée plus tôt.

Lorsque la restauration de la mise à jour a été effectuée, le CERT-FR conseille de :

- Révoquer les certificats des équipements affectés ;

- Réinitialiser les mots de passe d’administration ;

- Réinitialiser les clés d’API stockées sur l’équipement ;

- Réinitialiser les mots de passe des comptes locaux, y compris les comptes de services ;

- Réinitialiser les authentifications des serveurs de licences.

Ces étapes sont complémentaires au fait de mener des investigations et une surveillance plus poussées, sur les périmètres affectés par la possible compromission du boîtier VPN.

Suite à la récente mise en lumière des produits Pulse de l’éditeur, d’autres éditeurs de sécurité ont trouvé des vulnérabilités 0days additionnelles, qui seront probablement divulguées dans les prochaines semaines.

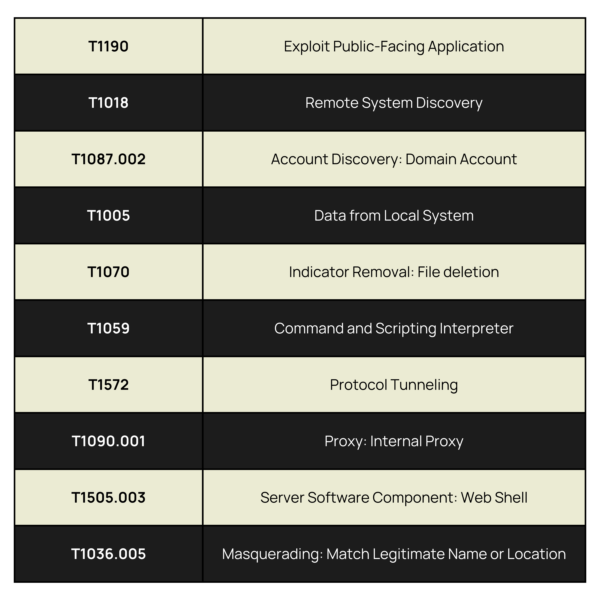

TTPs en sources ouvertes ou constatées lors d’investigations

Références :

- https://www.cert.ssi.gouv.fr/alerte/CERTFR-2024-ALE-001/

- https://www.cisa.gov/sites/default/files/2023-08/aa23-213a_joint_csa_threat_actors_exploiting_ivanti_eppm_vulnerabilities_1.pdf

- https://blog.cloudflare.com/how-cloudflares-ai-waf-proactively-detected-ivanti-connect-secure-critical-zero-day-vulnerability

- https://www.volexity.com/blog/2024/01/10/active-exploitation-of-two-zero-day-vulnerabilities-in-ivanti-connect-secure-vpn/

- https://forums.ivanti.com/s/article/KB-CVE-2023-46805-Authentication-Bypass-CVE-2024-21887-Command-Injection-for-Ivanti-Connect-Secure-and-Ivanti-Policy-Secure-Gateways?language=en_US

CERT by SYNETIS