Le WPS (Wi-Fi Protected Setup) est un protocole d’authentification simple et « sécurisé » aux routeurs Wi-Fi sans fil . Conçu par la Wi-Fi Alliance, il a été lancé début 2007.

Le but de ce protocole est de faciliter la phase de configuration d’accès Wi-Fi pour des utilisateurs lambda ayant peu de connaissances en termes de sécurité réseau en leur permettant de configurer un accès WPA. Le principe est simple, pour se connecter au routeur, l’utilisateur appui sur un bouton poussoir ou bien entre un code PIN composé de 8 chiffres*, ensuite le routeur envoi à l’utilisateur la clé WPA à saisir puis celle-ci est automatiquement validée auprès de la box d’accès internet donnant ainsi accès au réseau à l’utilisateur.

* Il existe également d’autres méthodes de connexion qui ne seront pas évoquées dans cet article.

Depuis 2011, une grosse faille de sécurité concernant l’utilisation du code PIN a été repérée dans ce protocole.

Cette faille est exploitable via brute-force, en voici quelques détails.

La première chose à noter est que ce code PIN n’est composé que de 8 digits, et uniquement des chiffres, ce qui offre 10^8 possibilités, soit 100 000 000 de possibilités.

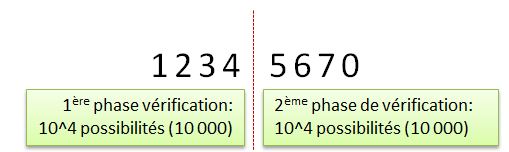

Le seconde chose à noter, qui est surement la plus importante et qui démontre bien la faiblesse de ce protocole est que ce code PIN n’est pas vérifié en une fois mais ce sont d’abord les 4 premiers chiffres qui sont analysés puis les 4 suivants. Si les 4 premiers chiffres sont incorrects, le routeur renvoi alors un message d’erreur et les 4 entiers suivants ne sont pas vérifiés.

On vient donc de passer de 100 000 000 de possibilités pour réaliser une attaque brute-force à 10 000 + 10 000 soit seulement 20 000 possibilités, ce qui réduit considérablement le temps nécessaire à cette attaque.

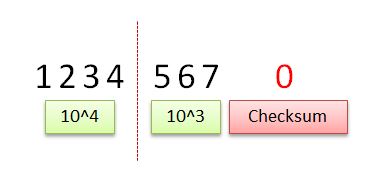

Et comme si cela ne suffisait pas, le dernier digit présent n’en est pas vraiment un puisqu’il s’agit d’un checksum, autrement dit, il peut être calculé à l’avance.

On obtient alors 10^4 + 10^3 = 10 000 + 1 000 soit 11 000 possibilités, ce qui correspond à quelques heures de tentatives de brute-force avec un outils tel que reaver-wps par exemple.

En août 2014, une nouvelle découverte affaiblie encore ce protocole.

Ce problème réside dans l’implémentation de WPS par deux fabricants de puces Wi-Fi, dont Broadcom (l’autre fabricant n’a pas été évoqué pour lui laisser le temps de corriger la faille).

Le protocole WPS utilise des clés AES-128 générées aléatoirement afin de chiffrer certains messages.

Concernant Broadcom, le firmware dispose d’une mauvaise répartition aléatoire et peuvent ainsi être devinées.

Du côté du second vendeur, ces clés sont tout bonnement et simplement sans intérêt…

De ce fait, il ne suffit que de quelques secondes pour « brute-forcer » un point d’accès implémentant cette nouvelle vulnérabilité. Le détail de cet exploit est disponible ici.

Conclusion :

Il existe encore de nombreux points d’accès vendus avec le protocole WPS-PIN activé de base. Au regard de la faiblesse (croissante) de ce protocole, SYNETIS recommande de ne plus utiliser ce mode d’authentification pour vos routeurs Wi-Fi.

Damien

Consultant Sécurité

Sources & ressources :