Cet article traite uniquement des différentes technologies liées au SOC (Security Operations Center). Il fait suite à celui sur les concepts et le fonctionnement d’un SOC.

| Les technologies

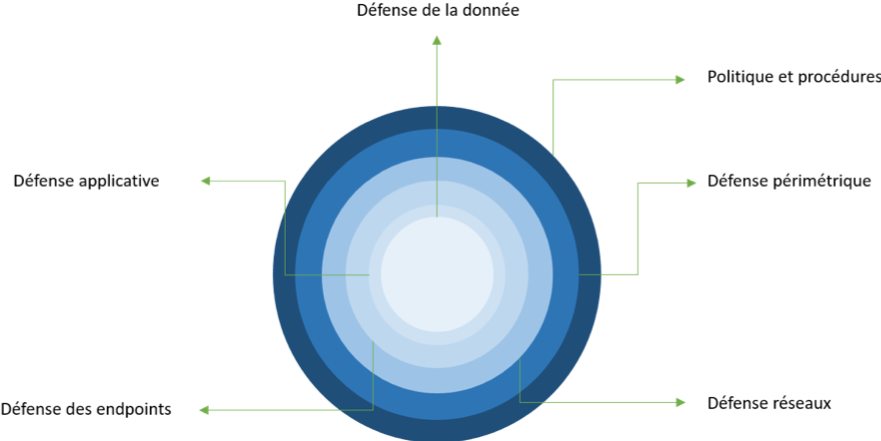

Il existe différentes technologies utilisées au sein d’un SOC, chacune ayant une fonction particulière. Ces technologies peuvent être classées selon leur périmètre d’action défini dans le schéma suivant :

Il y a donc six périmètres d’actions différents, allant du périmètre de défense de la donnée au niveau des politiques et des procédures ; le périmètre s’élargissant à chaque fois.

| Défense de la donnée

Il s’agit ici de la protection de la donnée elle-même, les moyens mis en place afin d’empêcher son accès à des personnes non autorisées. On trouvera notamment dans cette partie, le chiffrement des données ou des sauvegardes de ces dernières.

En ce qui concerne le chiffrement, une des technologies les plus utilisées actuellement est ZoneCentral par l’éditeur Prim’X. Grâce à son système de chiffrement conforme aux réglementations de l’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information), Prim’X possède deux certifications (Critères Communs EAL3+ et la qualification niveau Standard) pour son produit ZoneCentral émises par cette agence qui est la plus haute autorité nationale en la matière.

Il est néanmoins à noter que ce périmètre est rarement présent dans les SOC.

| Défense applicative

Le périmètre au-dessus concerne la protection des applications. Au sein de l’entreprise, certaines applications peuvent avoir des rôles primordiaux ou transporter des données importantes. Il est donc nécessaire de les protéger.

Pour cela, les applications doivent absolument être mise à jour. Chaque jour de nouvelles failles sont trouvées concernant des applications. Il faut donc un véritable travail de veille afin de mettre à jour les applications qui le nécessite. Chaque faille applicative doit-être connue par l’équipe du SOC afin d’éviter les incidents, et encore plus lorsque celle-ci sont des 0-days (failles dont aucun correctif n’a encore été trouvé). Il est important pour l’équipe SOC d’être capable de détecter les événements inhabituels, par exemple quand les données de l’application sont modifiées de manière inappropriée ou que lorsqu’un utilisateur essaie de taper son mot de passe 10 fois par seconde par exemple.

En termes de technologie, on y trouve des solutions tel que Nessus, Core Impact ou OpenVas. Aucune n’a de certification spécifique de l’ANSSI ; en termes d’efficacité, nous pouvons les considérer équivalentes. On notera néanmoins que les deux premières sont des logiciels dont la licence coûte plusieurs milliers d’euros, mais que le dernier est un logiciel libre GNU GPL (General Public License).

Dans le périmètre applicatif, il est également possible de trouver des outils sécurisant ce qui est une des applications les plus présentes dans le SI des entreprises, l’Active Directory. Dans ce domaine-là, nous trouvons des solutions telles qu’Alsid ou Varonis.

| Défense des endpoints

Le terme de endpoints définit tous les terminaux présents dans SI. Sont donc considérés les postes de travail (fixe ou portable), les smartphones, les serveurs ou encore les clés USB. Afin de s’assurer de la protection de ce périmètre, plusieurs fonctionnalités sont à mettre en place.

Tout d’abord, un antivirus semble être un élément incontournable pour la protection des terminaux ; antivirus qui devront être mise à jour dès qu’une nouvelle version est disponible.

Depuis maintenant quelques années, sont apparus les Endpoint Detection and Response (ou EDR). Ces logiciels intègrent la fonction des antivirus, mais également une multitude d’autres fonctionnalités telles que le pare-feu local, le chiffrement complet du disque, la liste blanche d’applications, etc.

Une autre technologie liée à la défense des endpoints est le DLP (Data Loss Prevention) dont la mission est d’éviter la perte et le vol de données, mais aussi un système de scan des disques amovibles (disque dur externe, clé USB) afin de vérifier leur intégrité.

En ce qui concerne les solutions pouvant être utilisés, Kapersky, BitDefender ou Norton (Symantec) font partie des meilleurs antivirus actuellement sur le marché. Sur le marché de la DLP, on trouve encore Symantec, mais également McAfee (dont l’antivirus n’est pas non plus en reste), Trustwave ou Digital Guardian. En ce qui concerne les EDR, Symantec est de nouveau présent, ainsi que Kaspersky ou SentilnelOne.

| Défense réseau

La prochaine couche de défense concerne le réseau interne. On trouve ici des solutions permettant la prévention (NIPS, Network Intrusion Prevention System) et la détection d’intrusion (NIDS, Network Intrusion Detection System) sur le réseau, mais aussi les NAC (Network Access Control) qui permettent l’identification des machines par un système d’authentification lors d’une connexion au réseau interne.

Les NIDS et NIPS ont un fonctionnement semblable à celui du SOC, leur but est de détecter des intrusions, des comportements étranges ou des actions malveillantes sur le réseau interne de l’entreprise. Placé telles des sondes sur des points stratégiques de l’infrastructure réseaux, leur différence se définit dans leur réaction post détection.

En effet, les NIDS dont le but est la simple détection vont simplement lancer une alerte lors qu’un événement est détecté. Dans le cas des NIPS, une fois l’événement détecté, le système va mettre en place des contre-mesures définies en amont en fonction de l’action détectée. Les NIPS sont donc plus efficaces, mais uniquement dans le cas où leur configuration est bien réalisée. Un NIPS mal configuré peut effectuer des actions néfastes sur le réseau ; en tentant de prévenir l’incident, il peut le causer.

Quant aux NAC, c’est une autre technologie qui peut être utilisée afin de protéger le réseau. Grâce à ce système, on peut obliger l’authentification des personnes souhaitant se connecter sur le réseau et ainsi vérifier l’identité des personnes y accédant. Ce système peut aussi vérifier la conformité du terminal, c’est-à-dire vérifier que l’utilisateur a bien effectué les mises à jour, que l’antivirus est bien opérationnel, etc.

Pour les NAC, les technologies de ForeScout, de Cisco et d’Aruba sont les plus prisées. Quant aux NIDS et NIPS, il s’agit des solutions Snort, Suricata ou Bro IDS ; toutes les trois Open Sources.

| Défense périmétrique

Ce niveau de défense concerne le périmètre du SI de l’entreprise. Il faut donc dans un premier temps connaitre ses installations et être capable de bien définir les limites de son SI. Avec l’avènement de technologies telles que le cloud ou la virtualisation, les frontières du SI sont de plus en plus difficiles à délimiter. Pour autant, la protection des flux entrant et sortant est primordiale. En effet, il faut empêcher l’entrée de flux malveillant ou non voulu, mais aussi réglementer les flux sortants afin d’éviter des fuites d’informations notamment.

L’outil principal dans la défense périmétrique est bien entendu le Firewall. C’est cet outil qui analysera tous les paquets entrants et sortants. Il est donc primordial dans l’analyse des flux et fournira des logs pour chacun d’entre eux permettant leur analyse par le biais d’autres technologies tels que le SIEM. Il sera aussi important en cas d’utilisation de NAT (Network Address Translation) afin de déterminer les adresses IP dans une communication. En effet lorsque cette fonction est utilisée, elle permet de faire correspondre des adresses IP à d’autre adresse IP. Très utilisée dans le cas d’intranet (réseaux internes) dans les entreprises ou les écoles, elle leur permet de n’avoir qu’un petit nombre d’adresses IP publiques (généralement une seule) pour tous les postes de travail. Implémenté au sein du firewall, ce dernier permet la détermination des véritables adresses IP.

L’autre outil souvent utilisé dans ce périmètre est le VPN (Virtual Private Network). Il permet dans le cadre d’une entreprise à ces employés de se connecter au réseau interne depuis l’extérieur. Bien que pratique pour du télétravail ou pour employés en voyage d’affaires par exemple, cela ouvre une porte vers le réseau interne et l’entreprise doit donc être extrêmes vigilante. Il est vital de maintenir un niveau de sécurité qui passe notamment par la gestion des accès à cette ressource uniquement aux personnes qui en ont besoin, mais surtout la suppression de ces accès dès qu’ils ne sont plus nécessaires.

Mais le VPN peut aussi être utilisé afin de détecter des problèmes ; en effet si des connexions s’établissent à des endroits où aucun employé n’est présent, cela permet de découvrir une vulnérabilité.

Pour ce dernier outil, OpenVPN, Citrix ou Juniper Networks sont assez réputés. Les deux derniers sont bien notés et apparaissent notamment en tant que leaders au sein du « magic quadrant » de Gartner. OpenVPN, bien qu’un peu moins bien noté, reste la meilleure alternative pour les logiciels libres. Dans le cas des firewalls, on trouvera plutôt Palo Alto Networks, Fortinet ou Cisco, tout trois bien placés dans le « magic quadrant ».

| Politiques et procédures

Dernière couche de défense qui n’est pas une couche technique, mais qui est tout aussi importante voir plus que les autres. En effet c’est grâce à elle que l’on définit le champ d’action de notre SOC, c’est-à-dire définir ce qu’il va faire, mais aussi comment il va le faire. Dans le cas d’un proxy web permettant de protéger les utilisateurs des malwares ou autres contenus dangereux, il est aussi intéressant de limiter certaines actions de l’utilisateur.

En effet, si l’on ne souhaite pas que les employés puissent accéder à certains sites au travail (réseaux sociaux, pornographie, site de ventes d’armes, etc..), il est alors nécessaire de définir des politiques qui géreront ces cas-là et remonteront les alertes à qui de droit. C’est ici que seront définis les règles concernant le SOC, mais aussi de manière plus générale les règles concernant le SI (configuration des postes, BYOD accepté ou non, etc.).

| Technologies internes

Il existe également des technologies transverses, qui sont internes à la gestion et l’utilisation d’un SOC. Dans ces technologies se trouvent les outils de gestions de logs et les outils de SIEM (Security Information and Event Management).

Les solutions de gestions de logs vont permettre une centralisation des données récupérées des différentes solutions vues précédemment ; quand les solutions de SIEM vont également permettre cette centralisation mais également la corrélation, la surveillance et l’analyse des données et événements en temps réel, dans un objectif de détection.

Parmi les leaders du marché, nous retrouvons Splunk, IBM avec sa solution QRadar, ainsi que LogRythm.

Sources :

- https://www.gartner.com/en/research/methodologies/magic-quadrants-research

- Muniz, J., McIntyre, G., AlFardan, N., Security Operations Center : building, Operating, and maintaining your SOC, 1ère édition, USA : Cisco Press, 2015, 395 p., ISBN 978-0-13-405201-4

- Nathans, D., Designing and Building a Security Operation Center, 1 ère édition,USA : Syngress, 2015 247 p. , ISBN 978-0-12-800-899-7