| CERT

Focus sur les missions et les enjeux du CERT

Louis de Lisle, Manager CERT – Réponse à incident chez Synetis, nous explique son quotidien et présente les différentes offres de sa practice : CTI, OSINT.

Découvrez la parole de notre expert !

Quel est ton quotidien chez Synetis ?

En tant que manager, mon rôle est de faciliter le travail de l’équipe, tout en assurant une relation cliente de qualité.

Concernant l’équipe, je m’occupe d’assurer une bonne exécution des prestations (investigations, mais aussi gestions de crise) et également de coordonner les différentes parties prenantes durant les interventions que nous réalisons.

Je suis également Responsable de la gestion du CERT, de la partie avant-vente au plan de charge, gestion des ressources, des coûts et du développement interne de l’activité.

Pourquoi choisir le CERT Synetis ?

Fort d’un total de plus de 130 prestations sur tout type d’incidents depuis 2020, notre Computer Emergency Response Team (CERT) possède toute l’expérience et l’expertise requise afin d’accompagner nos clients en cas d’incident de cybersécurité.

Les compétences de nos analystes sont confirmées au travers de plusieurs formations (SANS 508, 578, 610…), ainsi que par leurs expériences sur de nombreux dossiers.

Nous travaillons également conjointement avec notre SOC, afin de proposer des prestations de bout en bout. Cela permet à nos clients de se reposer sur un unique acteur, pour gérer toute la partie détection et réaction.

En plus de simplifier et clarifier les échanges, cela permet aussi une excellente synergie entre ces deux activités intrinsèquement liées.

Besoin de conseils pour sécuriser votre entreprise ?

Qu’est-ce que l’OSINT ? Qu’offre cette prestation Synetis aux entreprises et organisations ?

La recherche en sources ouvertes (dit OSINT : Open Source Intelligence) consiste à chercher tout type d’informations disponibles en accès libre sur les internets (Surface web, Deep web et Dark web) sur un sujet, une personne ou encore une entreprise spécifique.

Durant nos interventions, nous avons constaté qu’un des vecteurs d’intrusion initial d’une cyberattaque pouvait être disponible très simplement sur le Dark web.

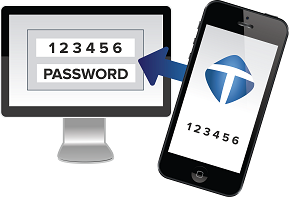

La crise COVID et l’essor du télétravail ont poussé les sociétés à ouvrir des accès distants à leurs Systèmes d’Informations, et souvent permettre l’accès à leur réseau professionnel depuis des machines personnelles. Dans ce cadre là, il est possible que des identifiants de connexion puissent être récupérés par des attaquants, en fonction de l’hygiène numérique appliquée sur la machine personnelle du collaborateur.

Notre prestation d’OSINT joue un rôle de prévention majeure. En amont de tout incident de sécurité, elle permet de surveiller de façon régulière et précise les informations ayant pu fuiter, et donc disponibles à tous. Grâce à ces contrôles, des contre-mesures peuvent être prises rapidement et ainsi limiter l’impact de ces données en libre accès.

Qu’est-ce que la CTI stratégique ? Pourquoi est-ce devenu indispensable ?

Le renseignement sur la menace (ou CTI : Cyber Threat Intelligence) consiste à identifier et analyser les acteurs pouvant être une menace pour votre société : « Est appelée menace tout acteur possédant à la fois l’intention, la capacité et l’opportunité de nuire ». Dans le cas où une de ces composantes est manquante, alors l’acteur n’est pas catégorisé comme une menace.

A tort, cette phase de prévention est, aujourd’hui, très souvent négligée par les entreprises. Pourtant, l’identification précise et le classement des menaces pouvant cibler sa société est primordiale.

L’analyse détaillée de ces acteurs permet non seulement de comprendre leur mode opératoire, mais également leur motivation, leur fonctionnement ainsi que la prise de contre-mesures en amont – afin de s’en protéger.

Comment présentez-vous aux clients les menaces identifiées ? Comment Synetis peut ensuite les accompagner pour renforcer la sécurité de leurs données ?

Notre prestation de CTI permet d’identifier, de prioriser, d’analyser et de proposer des mesures de protection (règles de détection, mise à jour de vulnérabilités spécifiquement exploitées, identification d’outils spécifiques, etc.) contre les groupes susceptibles de cibler nos clients.

Nous proposons également des indicateurs de compromission, directement issus de nos réponses à incident, permettant de s’assurer de la récence de ceux-ci – afin de fournir la meilleure visibilité possible sur les acteurs malveillants pouvant cibler votre entreprise.

Les groupes de cyber-attaquants apparaissent et disparaissent de façon régulière, et le suivi constant de ces groupes permet de rester à jour sur les méthodes des acteurs identifiés, mais aussi d’identifier les nouvelles menaces pouvant émerger.

Camille Jean-Baptiste

Chargée de Communication