Faille de sécurité découverte dans les systèmes Linux

Deux chercheurs de l’Université de Valence, Ismael Ripoll et Hector Marco, viennent de découvrir une vulnérabilité particulièrement critique affectant la plupart des systèmes Unix/ Linux.

La vulnérabilité ne se situe pas au niveau du noyau Linux, ni au niveau OS, mais dans le bootloader Grub2 (Grand Unified Bootloader), utilisé pour démarrer le système d’exploitation.

Grub est un chargeur (bootloader en Anglais) créé en 1995 par le développeur Erich Boleyn. Il est le premier logiciel qui s’exécute quand un ordinateur démarre. Ensuite, il transfère le contrôle au logiciel noyau du système Linux, qui initialise alors le système. La source de la vulnérabilité provient d’un défaut de dépassement d’entier ajouté dans la version 1.98 de Grub, datée de décembre 2009 (b391bdb2f2c5ccf29da66cecdbfb7566656a704d) et affecte la fonction grub_password_get() des versions 1.98 à 2.02 de Grub2.

Exploiter la faille

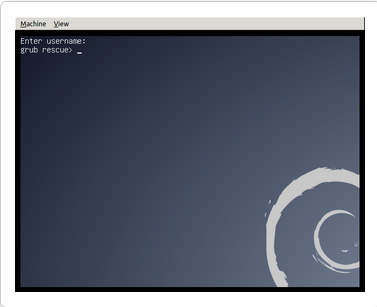

Pour exploiter la faille, il suffit d’appuyer sur la touche « retour arrière » 28 fois sur l’écran login.

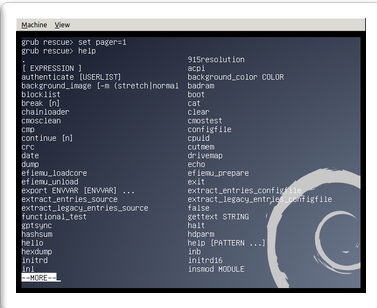

Une interface « Grub rescue shell » est appelée et permet soit l’accès non authentifié à l’ordinateur, soit la possibilité de charger un autre environnement. Un attaquant pourrait donc accéder à l’ensemble des données de l’ordinateur, de les copier et de les effacer. Il peut également installer sur la machine des logiciels malveillants.

Jusqu’après les 28 clicks

le « Grub rescue shell »

La faille affecte les versions Grub2 publiées à partir de décembre 2009 à ce jour, mais les anciens systèmes Linux peuvent également être compromis. Les deux chercheurs ont également créé en urgence un correctif (http://hmarco.org/bugs/patches/0001-Fix-CVE-2015-8370-Grub2-user-pass-vulnerability.patch). De nombreuses distributions, y compris Ubuntu, Red Hat et Debian ont également publié des correctifs d’urgence pour résoudre le problème.

SYNETIS invite l’ensemble de ses clients à mettre à jour au plus tôt leurs distributions et bootloader afin de combler cette brèche particulièrement critique. La présence de cette vulnérabilité est évidemment vérifiée par nos experts au cours de nos missions d’audit-pentest.

Sources :

http://hmarco.org/bugs/CVE-2015-8370-Grub2-authentication-bypass.html#exploit

Marcelo

Consultant Sécurité