Identity Services : Microsoft augmente ses Bug Bounties !

Microsoft dispose d’un programme de Bug Bounty déjà bien ancré, rémunérant les chercheurs en sécurité dès lors qu’ils décèlent des faiblesses de sécurité dans les produits ou services en-ligne de l’éditeur de renom.

Cet été, Microsoft a augmenté significativement les récompenses (reward) associées à toutes faiblesses de sécurité qui seraient trouvées dans ses « identity services« .

Microsoft has invested heavily in the security and privacy of both our consumer (Microsoft Account) and enterprise (Azure Active Directory) identity solutions. We have strongly invested in the creation, implementation, and improvement of identity-related specifications that foster strong authentication, secure sign-on, sessions, API security, and other critical infrastructure tasks, as part of the community of standards experts within official standards bodies such as IETF, W3C, or the OpenID Foundation.

Le Microsoft Identity Bug Bounty Program oriente les chercheurs à trouver des vulnérabilités dans les services suivants :

- login.windows.net

- login.microsoftonline.com

- login.live.com

- account.live.com

- account.windowsazure.com

- account.activedirectory.windowsazure.com

- credential.activedirectory.windowsazure.com

- portal.office.com

- passwordreset.microsoftonline.com

- Microsoft Authenticator (iOS and Android applications – the research must reproduce on the latest version of the application and mobile operating system)

- The OpenID Connect standards

- Microsoft products and services Certified Implementations listed here.

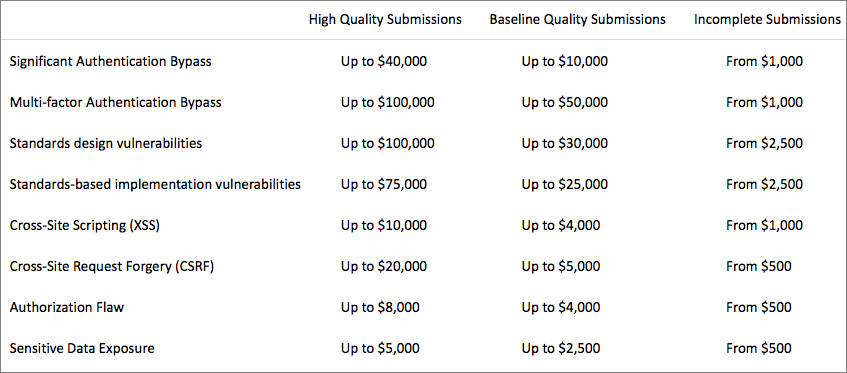

Les récompenses peuvent être particulièrement élevées, au regard de la criticité des données que ces vulnérabilités peuvent impacter :

Les services rattachés aux identités des usagers, les identity services, sont clairement les plus critiques pour toutes les entreprises exposants des outils et espaces authentifiés en-ligne. Le choix de Microsoft d’augmenter drastiquement les récompenses de ses programmes de Bug Bounty à l’encontre de ces services spécifiques est tout à fait compréhensible : si l’un d’eux est compromis, n’importe quel compte Microsoft / Azur / Office pourrait être compromis.

D’autres services et entreprises, spécialisés dans le milieu de l’identification et l’authentification, comptent déjà sur la communauté de chercheur pour sécuriser leurs systèmes via des programmes de Bug Bounty (Auth0, 1Password, etc.).

Découvrir des faiblesses dans ces systèmes n’est pas chose aisée, en particulier en ce qui concerne les mécanismes d’authentification multi-facteurs et leurs possibles contournement. Les majors, dont Microsoft, s’orientent vers l’adoption des nouveaux standards d’authentification, comme la fédération des identités et les protocoles OpenID Connect (OIDC) / OAuth2. Les vulnérabilités pouvant y être découvertes reposent surtout sur les implémentations faites de ces protocoles plutôt que les protocoles en eux-mêmes.

Ne pas négliger ses mécanismes de gestion des identités et en particulier les fonctionnalités d’authentification : telle est la règle, aujourd’hui en 2018, à appliquer et sur lesquelles une sécurité absolue est requise.

Sources & ressources :