| actualité cyber

Mois européen de la cyber : un mois pour devenir CyberResponsable

Créé en 2012, le Mois européen de la cybersécurité est une initiative qui a vu le jour grâce à l’Agence de l’Union européenne pour la cybersécurité (ENISA). Celle-ci vise à promouvoir le sujet de la cybersécurité à travers les différents pays de l’UE pour permettre à tous de mieux comprendre les menaces cyber de notre temps, et de les appréhender efficacement.

En France, le Mois européen de la cybersécurité a été décliné en Cybermoi/s.

Et pour cette 11e édition, le thème principal est la fraude par ingénierie sociale.

Qu’est-ce que l’ingénierie sociale ?

L’ingénierie sociale est une technique de manipulation utilisée par les cybercriminels, pour subtiliser les données sensibles d’entreprises et citoyens. Celle-ci consiste à inciter les utilisateurs à partager des informations confidentielles, infectant ainsi leurs ordinateurs avec des programmes malveillants ou ouvrant des liens vers des sites infectés.

Voici les 10 attaques les plus fréquentes :

- Le phishing : cette menace consiste – en utilisant des e-mails, faux sites web ou SMS trompeurs – à dérober des informations personnelles aux victimes. Les cybercriminels se professionnalisant et se perfectionnant sans cesse, et malgré la notoriété de cette technique. Selon un rapport de Terranova Security, 1 employé sur 5 clique sur ces liens suspects ;

- Le spear phishing : variante du phishing, ce type d’attaque, par email, est utilisé pour mener des attaques ciblées contre des particuliers ou entreprises. Cette attaque est plus approfondie, car elle nécessite des recherches à faire sur les cibles ;

- L’appât : cette technique malveillante, menée en ligne ou dans un lieu physique, promet à la victime une récompense en échange d’informations sensibles ou de la connaissance de sa localisation ;

- Le malware : cette cybermenace consiste à infecter des appareils électroniques avec pour objectifs : le vol d’informations, l’espionnage, mais également l’interruption d’activité lorsqu’une entreprise ou organisation est touchée ;

- Le spoofing : ici, le hacker prend une fausse identité pour inciter sa victime à communiquer des informations confidentielles. Cette menace est souvent utilisée contre des organisations disposant d’une grande quantité de données clients (banque, services publics) ;

- L’échange de biens ou de services : cette attaque s’articule autour d’un échange d’informations ou de services pour convaincre la victime d’agir en la faveur du cybercriminel ;

- Le tailgating ou talonnage : cette stratégie permet à un fraudeur d’avoir physiquement accès à un bâtiment ou à une zone sécurisée. Par exemple, le fraudeur peut suivre un employé et se faufiler derrière lui ;

- Le vishing : pour ce type d’attaque, les cybercriminels laissent des messages vocaux à caractère urgent à leurs victimes, pour les convaincre d’agir rapidement pour se protéger d’une arrestation ou d’une fraude ;

- L’attaque de point d’eau ou watering hole : les attaquants cherchent à identifier des sites web fréquemment consultés par les employés d’une entreprise dans le but d’infecter leurs appareils lors de leurs visites sur ces sites web ;

- Le whaling : cette dernière vise plus particulièrement les hauts dirigeants et les cadres supérieurs. Ces attaques se font généralement par le biais d’emails frauduleux, reprenant le ton et langage professionnel, accompagné d’un sentiment d’urgence qui incitent l’utilisateur à effectuer une action rapidement – comme autoriser un transfert bancaire.

Source : https://terranovasecurity.com/fr-fr/9-exemples-ingenierie-sociale/

« L’utilisation d’ingénierie sociale n’est pas quelque chose de nouveau, mais continue à être l’une des techniques les plus efficaces. En effet, avec les capacités de protection, de détection et de remédiation toujours plus avancées, les attaquants savent désormais qu’il est plus rapide et plus simple d’entrer en y étant « invité » légitimement. Et malheureusement, pour ce faire, abuser de la confiance des utilisateurs reste la meilleure solution. Les techniques évoluent, permettant aux attaquants d’avoir toujours plus de crédibilité – contournant alors ce qui est appris lors des campagnes de sensibilisation. » explique notre expert Lucas Alderson, auditeur et pentester chez Synetis.

Retrouvez, ici, son analyse complète.

Comment s’en prémunir ?

Afin d’éviter de potentielles attaques, il est plus que nécessaire de rester vigilant et méfiant :

- Méfiez-vous des emails inattendus : vérifiez toujours l’adresse de l’expéditeur et soyez vigilant face aux emails provenant de sources inconnues ou douteuses, même s’ils semblent familiers ;

- Ne cliquez pas sur les liens suspects : avant de cliquer sur un lien inclus dans un email, survolez-le avec votre souris pour voir l’URL complète et assurez-vous qu’il mène vers un site web sécurisé et légitime. Si le message reçu vous demande de répondre rapidement, prenez votre temps et soyez vigilant ;

- Investissez dans des solutions de sécurité : protégez votre ordinateur avec un antivirus efficace ou une protection pare-feu ;

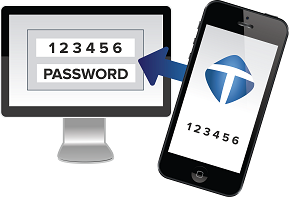

- Utilisez différentes méthodes d’identification : connectez-vous à vos différents comptes grâce au MFA (authentification multi-facteurs) ;

- Ne partagez pas d’informations confidentielles : ne téléchargez pas de fichiers, ne communiquez aucune information personnelle et ne cliquez sur aucun lien fourni par des expéditeurs inconnus ;

- Signalez les tentatives d’hameçonnage : en cas de doute, vous pouvez signaler un contenu illicite sur le site du gouvernement – PHAROS.

Source : https://n26.com/fr-fr/blog/comment-vous-proteger-contre-ingenierie-sociale

Camille Jean-Baptiste

Chargée de communication