Luc Caprini, Directeur Europe du Sud chez Ping Identity analyse le rôle de l’identité dans le développement et la sécurisation des objets connectés.

En 2014, la maison connectée et les paiements sur smartphones ont fait leur apparition dans notre quotidien. L’Internet of Things (IoT) autrement dit les appareils connectés à internet, ont souvent été à l’honneur notamment lors de salons réputés dans le secteur des nouvelles technologies – à l’instar du CES (Consumer Electronics Show) de Las Vegas ou encore du Mobile World Congress de Barcelone. Cependant en 2014 plusieurs importantes failles de sécurité ont été mises à jour au travers d’actes de piratage dont Snapchat et Sony Pictures ont fait partie des victimes. Avec l’essor des objets connectés, les brèches de sécurité sont désormais courantes. Une question épineuse se pose donc pour les entreprises et les particuliers : les pirates sont-ils en mesure d’infiltrer tous les réseaux utilisés par les appareils électroniques ?

Dans la mesure où, grâce aux nouvelles technologies, notre vie privée et notre vie professionnelle sont désormais étroitement liées, toutes les entreprises se doivent impérativement de renforcer la sécurité de leurs réseaux et données. La gestion de l’identité représente la protection la plus adaptée pour permettre aux entreprises de continuer à se développer, tout en proposant des services novateurs et totalement sécurisés à leurs clients.

La fin annoncée du mot de passe

Les entreprises et les consommateurs ont bien compris que les mots de passe ne suffisent plus pour assurer une sécurité optimale. Le récent piratage du compte Twitter de Le Monde après les attaques terroristes de janvier a prouvé la facilité avec laquelle les pirates contournent les dispositifs de sécurité traditionnels (comme les mots de passe), afin de corrompre des bases de données des entreprises, les boîtes mails de ses employés et leurs comptes sur les réseaux sociaux.

Ainsi, l’authentification multi-facteurs (MFA) est promise à un bel avenir face aux traditionnels et désormais dépassés mots de passe ou autre tokens. Cette technologie permet aux utilisateurs de s’authentifier auprès de multiples applications via différents « facteurs » comme la biométrie ou les appareils à usage exclusivement personnel comme les smartphones. La MFA est particulièrement intéressante pour les grandes entreprises dont les salariés utilisent des appareils mobiles personnels à des fins professionnelles (tendance dite du BYOD pour « Bring Your Own Device ») puisqu’elle permet de gérer les accès de manière sélective, sans recourir à des mots de passe dont le niveau de sécurité laisse à désirer.

Avec l’arrivée de la MFA et d’autres dispositifs d’authentification, l’ère du mot de passe semble bel et bien révolue. A titre d’exemple, l’armée américaine a créé un système biométrique cognitif capable de reconnaître les utilisateurs d’après la cadence de leur frappe sur le clavier. Les technologies d’authentification de ce type, couplées à la MFA, vont s’imposer comme le nouveau standard de sécurité et de contrôle des accès, stimulées par la popularité croissante des appareils connectés au sein des foyers et des entreprises.

Quand l’Internet des objets devient l’identité des objets

L’avenir sera placé sous le signe de l’interconnexion entre les appareils du quotidien : le chauffage de nos maisons sera réglé depuis notre véhicule et notre bouilloire reliée au réfrigérateur. Des liens qui appelleront à un renforcement de la sécurité des points d’accès. Mais les appareils connectés compliquent cette gestion dans la mesure où l’utilisateur n’est pas sollicité en temps réel pour chacune de leurs interactions avec les applications. D’où l’importance du contrôle de l’identité pour accompagner l’essor de ces objets connectés.

Pour s’en convaincre, il suffit simplement de réfléchir au nombre de mots de passe que nous aurions à mémoriser pour protéger chaque appareil relié à un réseau… Avec un tel scénario, le modèle de protection à l’aide des mots de passe n’est pas satisfaisant, se contentant seulement d’occasionner un casse-tête pour les administrateurs informatiques et les consommateurs.

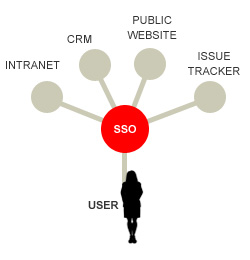

La technologie et le Single Sign On peuvent aider à résoudre la problématique des mots de passe en réduisant le nombre nécessaire pour accorder l’accès aux différentes applications utilisées. L’utilisateur est ainsi en mesure de s’identifier directement avec un certificat et un jeton, véritables Sésame pour accéder à différents téléphones, ordinateurs ou appareils mobiles.

La technologie d’identifiant unique SSO (Federated Single Sign On), par exemple, permet de sécuriser l’accès à plusieurs applications depuis un navigateur en utilisant un seul mot de passe. Une technique qui présente l’avantage d’éviter le cauchemar de la mémorisation des mots de passe multiples, améliorant de fait l’expérience utilisateur.

Ce type de technologie est également adapté à l’authentification d’un appareil spécifique par un utilisateur défini à l’aide d’un token exclusivement dédié au « duo » ainsi formé. A l’heure où une seule personne ou un groupe de personnes peuvent contrôler plusieurs objets connectés, ce type de reconnaissance s’avérera essentiel dès cette année.

Nous devons donc être prêts à voir l’arrivée imminente d’un monde connecté où les entreprises, les gens, les foyers et les appareils seront tous interconnectés. En 2015, il y a aura de nombreux défis à relever du point de vue de la sécurité tant pour les entreprises que pour les particuliers. En articulant chaque politique de sécurisation autour de la notion pivot d’identité, il sera possible de se protéger contre la plupart des attaques et tentatives de piratage les plus sophistiquées.

Source: ICI