Les mythes du Single Sign-On

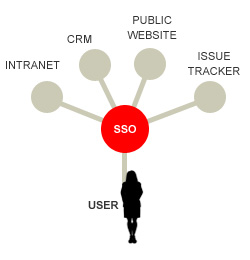

Le Single Sign On (SSO) est un mécanisme offrant la possibilité de s’authentifier une seule fois et d’avoir un accès automatique à de nombreux systèmes et applications métiers. Cette technologie offre de nombreux avantages allant de la réduction des coûts informatiques généraux pour une entreprise, une grande commodité pour l’utilisateur final qui gagne en temps et productivité ainsi qu’un accroissement de la sécurité global du SI.

Ce puissant outil s’avère tout particulièrement intéressant pour les DSI au regard du nombre grandissant d’usurpations d’identités et de vols de données de part le monde, dont la plupart sont issus d’une mauvaise gestion des accès et des droits associés en entreprise.

SYNETIS est cabinet de conseil en sécurité des SI maîtrisant parfaitement les différentes solutions de gouvernance des identités et des accès et par conséquent les solutions de SSO / webSSO en tant que partenaire privilégié auprès de différents éditeurs. Ce mécanisme est de plus en plus déployé et régulièrement couplé à des systèmes d’authentification forte – OTP (One-Time Password), de CMS (Card Managment System) et d’IAM (ou GDI pour Gestion des Identités) ; que SYNETIS implémente également.

Malgré un intérêt grandissant pour les solutions de SSO, certains mythes subsistent quant à cette technologie, son fonctionnement et son utilisation réelle. Avant de présenter ces quatre principales croyances à tort, il convient de présenter synthétiquement l’authentification unique qu’est le SSO.

Cette authentification unique est une approche qui simplifie la gestion d’accès aux services et systèmes d’une entreprise, et ce dans des environnements d’utilisateurs et d’applications grandissants. L’utilisation du SSO permet de gérer des politiques d’accès avec une grande finesse, notamment en fonction de :

- L’heure ou les jours d’accès

- Le lieu d’accès

- L’équipement utilisé pour l’accès

- Les droits d’accès

- Bien d’autres paramètres.

Ces fonctionnalités permettent aux utilisateurs internes d’accéder à ce dont ils ont besoin, quand ils en ont besoin et uniquement pour le travail requis, ni plus ni moins. Le SSO simplifie également le blocage d’accès et la suppression sur un éventail de services.

Cette approche d’authentification unique assure aux organisations un meilleur contrôle autour de la notion d’identité. Lorsque le SI s’étend et que le nombre d’utilisateur augmente, il convient aux organisations de simplifier la gestion des identités pour relever le défi des environnements de plus en plus complexes et interconnectés. L’authentification unique est une des solutions.

-

Mythe du SSO n°1 :

“Le SSO est juste un mécanisme de synchronisation du même login/password sur plusieurs applications.”

La notion de Single Sign On est souvent interprétée à tort comme un processus de synchronisation de nom d’utilisateur et mot de passe au travers d’une multitude d’applications. Ce qui se traduit par un unique couple login/password partagé par plusieurs services et rattaché à une même identité. Ce système existe mais s’avère être un vestige des débuts de l’informatique distribuée ; bien avant que les véritables solutions de SSO arrivent sur le marché. Cette ancienne approche n’apporte qu’une certaines commodité aux utilisateurs finaux ; elle n’améliore pas l’aspect sécurité, au contraire. Les solutions modernes ont éliminé cette approche et intègrent des contrôles de sécurité bien plus stricts de manière transparente.

-

Mythe du SSO n°2 :

“Les utilisateurs d’un système SSO doivent connaître tous les crédentiels d’identification et d’authentification qui sont transmis aux applications, et doivent encore taper manuellement ces informations.”

Cette idée est bien évidemment fausse, et va à l’encontre du côté automatisé du SSO. Cet automatisme qui assure une commodité d’utilisation aux utilisateurs finaux n’est nullement au dépend d’un affaiblissement de la sécurité.

Une fois qu’un utilisateur est connecté à la solution de SSO (après une authentification initiale via mot de passe, carte d’accès, OTP etc.), les crédentiels qui lui sont associés pour chaque applications dont il doit avoir accès sont joués lorsque requis. Pendant cette émissions d’informations d’authentification, les politiques d’accès et les droits sont vérifiés par application. La solution de SSO permettent d’assurer un suivi et d’auditer de manière détaillée et centralisée l’accès aux applications ; fort utile lors d’incident de sûreté.

-

Mythe du SSO n°3 :

“Le SSO fournit un ensemble de clés d’accès qui une fois entre de mauvaises mains, peuvent engendrer une corruption de l’ensemble des applications et des identités.”

En vérité, lorsque le SSO est correctement employé, la sécurité globale du SI n’en est que plus améliorée. Le SSO permet d’implémenter des règles et des stratégies d’authentification complexes, d’utiliser des politiques de mots de passe, de la génération aléatoire et de forcer le renouvellement régulier des crédentiels.

Le SSO permet donc de résoudre un des problèmes fondamental de la sécurité : le choix par l’utilisateur final des mots de passe. La sécurité des identités d’utilisateurs finaux réside dans des mots de passes complexes, uniques et régulièrement changés ; ce qui est hélas trop peu suivi dans la pratique.

Avec une solution de SSO, une seule authentification (via un unique mot de passe, une carte ou une authentification forte) permet l’accès sécurisé à toutes les applications de l’environnement de travail de l’utilisateur.

-

Mythe du SSO n°4 :

“Le SSO n’est destinée qu’à une utilisation interne à l’entreprise et non pas aux services publics.”

Le SSO assure une meilleure gestion des accès et de la sécurité des identités, et cela peut être étendu aux accès en ligne à des services personnalisés. Une approche consiste à utiliser la notion d’identité sociale (LinkedIn, Facebook, etc.) pour l’accès aux services d’entreprises ou de gouvernements. L’identité sociale permet de caractériser à moindre coût un utilisateur, et ce avec une charge de gestion minimale. L’authentification unique et l’identité sociale sont des concepts complémentaires que les organisations exploitent pour permettre un accès à divers outils, en provenance d’un lieu quelconque et à partir de n’importe quel dispositif. L’identité sociale est de plus en plus omniprésente, ainsi les entreprises se mettent à exploiter le BYOI (Bring Your Own Identity), notamment au travers du SSO.

Le SSO apparaît à présent comme une solution de sécurité supplémentaire, qui offre une véritable plus-value aux entreprises au niveau de la gestion des accès, des droits et de la commodité d’utilisation. Cette technologie éprouvée et mature s’abstrait du maillon faible des mécanismes d’authentification : l’utilisateur en lui même. Plus besoin de se souvenir d’une multitude de mots de passe de complexité relative qui finissent bien trop souvent sur un post-it.

Cet article se base sur celui de Geoff Webb, directeur stratégique de NetIQ, publié par Help Net Security le 26 février 2013.

Yann CAM

Consultant Sécurité