Splunk ou Insight IDR, Quel SIEM choisir ?

Concept de SIEM

Un SIEM (Security Information and Event Management) est un système permettant la gestion des fichiers journaux de solution de sécurité (aussi nommés logs). Il offre ainsi une vision en temps réel de l’état de la sécurité d’un système d’information. Le rôle d’un SIEM se décompose en quatre fonctions principales :

- Collecter. Les fichiers journaux sont présents dans tout le système d’information, sur de nombreux types d’équipements (pare-feu, anti-virus, EDR…). Il s’agit de récupérer ses informations pour les centraliser en un point.

- Traiter. Les logs peuvent être de formats différents (Syslog, Windows Event…) et donc compliqués à interpréter directement. Le SIEM va donc les traiter, par exemple en séparant les différents champs et en leur attribuant des noms.

- Stocker. Les logs doivent également être stockés dans des fichiers mémoire, afin de permettre leur consultation dans le temps. Dans certains cas, c’est une obligation légale de garder ces logs. A noter que l’utilisation des fichiers journaux contenant des informations personnelles à une fin de sécurité est autorisée par la raison 49 du RGPD.

- Valoriser. Les informations sont alors présentées, sous forme de tableaux ou graphiques, dans des tableaux de bord, en général accessibles via une interface web. Le but est de présenter à l’équipe en charge de la sécurité une vision à la fois globale et précise de l’état du système d’information. La plupart des SIEM proposent également des fonctionnalités d’alerte, permettant par exemple d’envoyer un mail si un événement spécifique est détecté.

Présentation de deux leaders : Splunk et Insight IDR

a) Splunk

Splunk est un des SIEM les plus connus et répandus. Développé par la société du même nom, il se présente historiquement comme une solution de management de logs, non spécialisée en sécurité. En effet, sa polyvalence lui permet d’être utilisé pour d’autre type de besoins, par exemple de la Business Intelligence (BI).

b) Insight IDR

Insight IDR est un SIEM plus récent, développé par la société Rapid7. Contrairement à Splunk, Insight IDR est destiné exclusivement à la gestion de logs de sécurité, avec de nombreuses fonctionnalités (sources de logs, tableaux de bord et alertes) préconfigurées.

Comparatif

a) Architecture

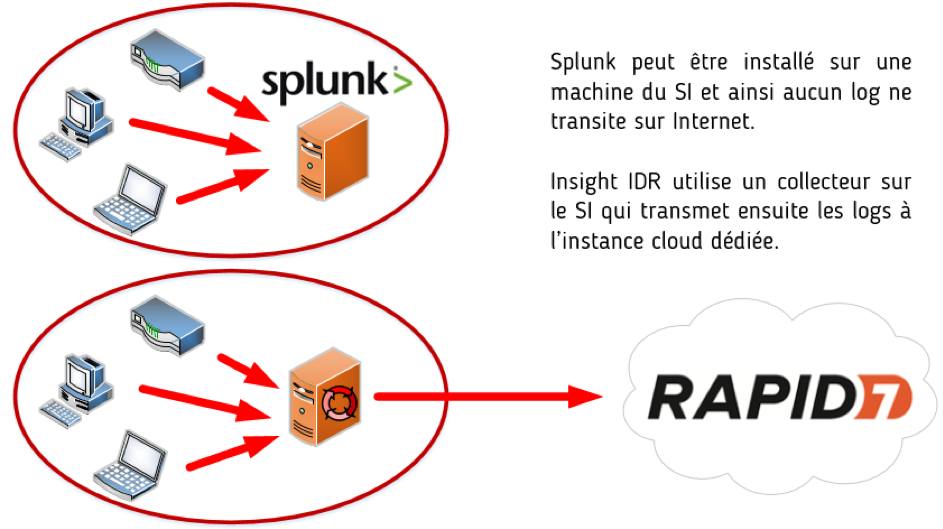

Splunk est disponible en version on-premise ou cloud, tandis qu’Insight IDR est une solution uniquement cloud. Ainsi, dans le cas de logs critiques qui ne doivent pas transiter par Internet, la solution de Rapid7 est à proscrire.

b) Ajout de sources de logs

Les éléments fournissant les logs à Splunk peuvent être directement les appareils émettant ces logs ou des Splunk Universal Forwarder (si la source ne possède pas de fonctions native d’envoi de logs). Leur configuration peut se faire via l’interface web Splunk ou ligne de commande si on souhaite des options avancées (choix des certificats TLS par exemple). Les parseurs sont entièrement configurables.

Sur Insight IDR, certaines sources sont déjà configurées par l’éditeur, comme des pare-feu ou l’Active Directory. Ainsi, l’ajout de ces sources consiste uniquement à indiquer le port sur lequel les logs vont arriver (sur le collecteur Rapid7 placé dans le système d’information). Cependant, les sources non reconnues par le SIEM sont plus compliquées à gérer car les fonctions REGEX (qui permettent de séparer et nommer les champs des logs) d’Insight IDR sont assez limitées.

c) Alertes et tableaux de bord

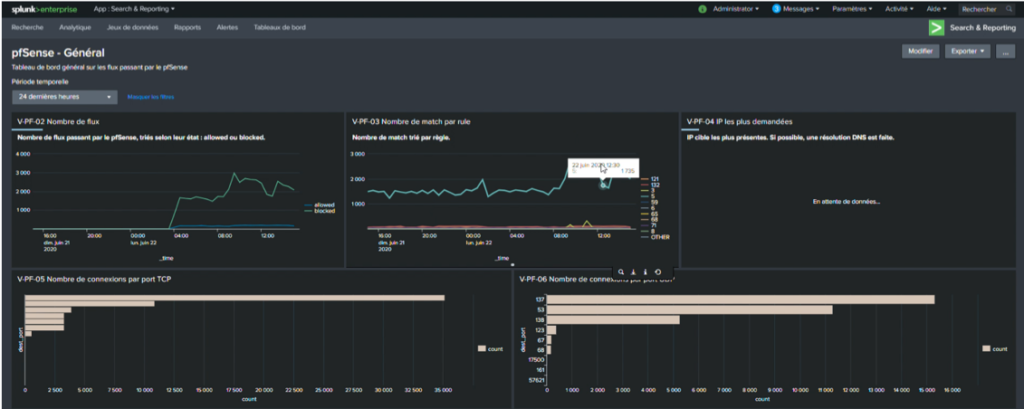

Sur Splunk, les tableaux de bord sont simples à créer et peuvent être personnalisés de manière très fines via du développement web. Les alertes offrent aussi des paramètres assez poussés (catégorisation de l’alerte, envoi d’un mail personnalisé, requête HTTP…).

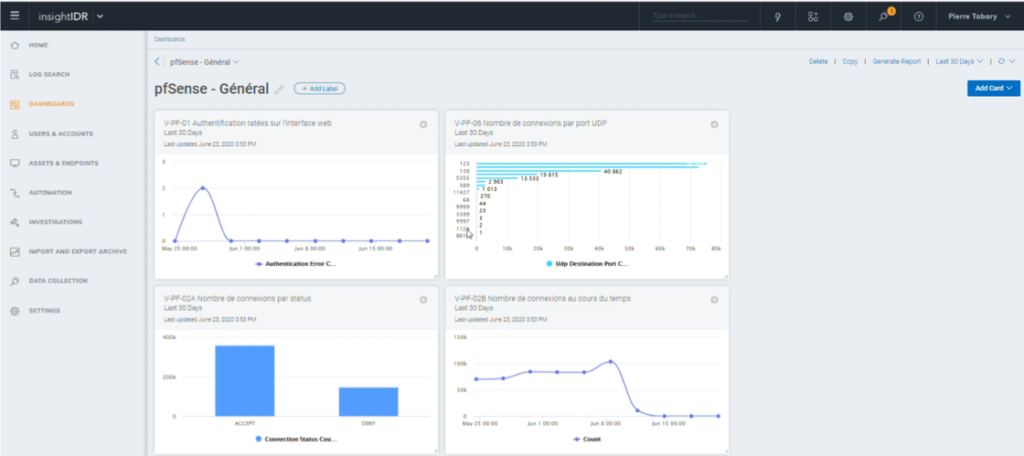

Insight IDR propose quant à lui une approche moins complète, car les tableaux de bord et alertes ont moins de granularité que sur Splunk, même si les fonctions principales sont les mêmes (création de graphiques sur base d’une requête, envoi d’alerte par mail…). Par contre, de nombreuses alertes et graphiques sont déjà configurés dans la solution de Rapid7, ce qui permet une prise en main beaucoup plus rapide. Par exemple, lorsqu’on déclare une source Active Directory, Insight IDR alertera automatiquement si un utilisateur est ajouté au groupe Domain Admins.

d) Tarification

Les deux solutions ont un modèle de tarification très différent. D’un côté, Splunk facture au nombre de Go de données qui sont traitées, ce qui peut rapidement devenir problématique en cas d’erreur sur une des sources de logs.

D’un autre côté, Insight IDR se base sur le nombre de sources de logs incorporées dans la solution. Ainsi, la maîtrise des coûts est plus simple, notamment si le périmètre du SIEM vient à s’agrandir.

Comment choisir ?

En résumé, Synetis vous conseille de choisir la solution Splunk si vous souhaitez traiter des données de sécurité, mais pas seulement. Vous pouvez en effet l’utiliser aussi pour des applications métier. Splunk vous permettra de paramétrer entièrement vos différents visuels, et sa base d’application en ligne permet de s’interfacer avec un grand nombre de logiciels tiers. Par contre, la mise en place de l’outil peut nécessiter une certaine expertise dans la mesure ou le SIEM n’est pas configuré à l’installation.

La solution Insight IDR sera à préférer dans un contexte d’entreprise moins mature dans le domaine de la sécurité, et souhaitant avoir rapidement une vision de son système d’information. Si vos sources de logs font partie de celles reconnues par Rapid7, vous aurez en effet des résultats en quelques minutes après l’installation ! La tarification par source de log apporte également une meilleure maîtrise des coûts en terme de licence.

Glossaire

EDR : Anti-virus de nouvelle génération, embarquant des fonctionnalités de réponse à incident automatique et de détection avancée via machine learning.

Parseurs : Outil permettant d’indiquer au SIEM comment découper et nommer les différents champs des fichiers journaux. Le format utilisé pour ses parseurs est généralement le REGEX.