AUTHENTIFICATION TOTP

L’authentification multifactorielle (MFA) est un indispensable pour renforcer la sécurité de connexion de nos comptes en ligne. Mais sa mise en place peut sembler complexe. Heureusement, il existe une solution plus simple et plus efficace comme le Time-based One-Time password (TOTP) qui simplifient ce processus.

Le TOTP est une méthode d’authentification à deux facteurs (2FA) qui ajoute une protection supplémentaire au nom d’utilisateur et au mot de passe, dans l’optique de renforce la sécurité des comptes en ligne. En générant, cette méthode repose sur des codes uniques à durée limitée, qui change généralement toutes les 30 secondes.

De nombreux sites et services proposent d’utiliser cette option (Facebook, Google, KeePass, nombreuses banques, services mails ou de messagerie,…). Une liste non-exhaustive de sites supportant ce type d’authentification est disponible ici : twofactorauth.org

Pourquoi le TOTP est-il essentiel pour la sécurité de des comptes

Les mots de passe traditionnels sont devenus vulnérables face aux techniques de piratage sophistiquées telles que l’hameçonnage, les attaques par force brute, etc… Le code TOTP offre une option de protection supplémentaire en ajoutant un type de 2FA, ce qui rend beaucoup plus difficile l’accès à vos comptes, même si votre code secret est compromis.

Avantages du TOTP par rapport aux méthodes d'authentification traditionnelles

Les avantages que possède le TOTP sont :

Sécurité renforcée : le TOTP rend l’accès à vos comptes beaucoup plus difficile pour les pirates, même s’ils connaissent votre code secret.

Simplicité d’utilisation : les applications TOTP sont faciles à installer et à utiliser, et la génération des codes est instantanée.

Accessibilité : de nombreuses applications TOTP sont disponibles gratuitement sur les smartphones (IOS, Windows, Microsoft, Android) et autres appareils.

Protection contre le phishing : le TOTP protège contre les tentatives de phishing, par le code unique et ne peut pas être réutilisé.

Pourquoi le TOTP est-il indispensable ?

Face à la vulnérabilité des mots de passe traditionnels (facilement interceptés, faibles, réutilisés et prévisibles), le MFA et 2FA s’imposent comme des besoins de sécurité essentielles. En ajoutant une couche de protection supplémentaire, la MFA/2FA protège efficacement contre les usurpations d’identité et les vols de données, de plus en plus fréquents dans les sphères professionnelles et personnelles, vous permettant ainsi d’accéder à vos comptes en toute sécurité.

Le protocole d’accès du TOTP, bien que robuste, est en constante évolution pour répondre aux exigences les plus strictes des méthodes d’authentifications. Différentes améliorations et alternatives existent pour renforcer l’authentification multifactorielle sur vos appareils :

Signature cryptographique: l’ajout de ce type de signature au code d’authentification permet de lui garantir l’intégrité et l’authenticité de celui-ci.

Tokens matériels: l’utilisation de tokens matériels offre une option de gestion automatisée et sécurisée des clés de chiffrement.

Solutions d’entreprise: des logiciels dédiés permettent d’intégrer et de gérer l’authentification MFA, notamment le TOTP, à l’échelle d’une entreprise.

Ces évolutions contribuent à renforcer la protection contre les cyberattaques et à garantir une protection optimal pour les utilisateurs et les organisations.

Cependant, ces réponses ne sont majoritairement pas open source, et nécessitent souvent l’achat de licences coûteuses ou une intégration fastidieuse et complexe.

L’implémentation d’un mode d’authentification complémentaire au mot de passe exige naturellement une certaine adaptation, mais la diffusion d’un standard open-source et simple d’utilisation comme TOTP permet de relativiser grandement cet effort : gratuit, installation simple, pas besoin de connaissance particulière, pas de matériel spécifique à se procurer, etc…

Il existe de très nombreux standards open-source et gratuits tels que TOTP sont d’ors et déjà disponibles et accessibles publiquement, et s’inscrivent dans la logique de l’accès pour tous à une informatique sécurisée : coffre forts de mot de passe, pare-feu, scanners de malware, détecteurs de spams, …

Cela doit toutefois se faire grâce à la sensibilisation des utilisateurs, il est donc à souhaiter que ce panel de solutions devienne connu, et utilisé de tous, de même que les bonnes pratiques à respecter, et la connaissance des risques existants.

Où trouver le code TOTP ?

Les applications d’authentification pratique qui sont au cœur du processus des codes TOTP. Elles transforment votre smartphone (ou tablette) en un générateur de codes de sécurité, vous fournissant les précieux sésames pour accéder à vos comptes en toute sérénité.

Applications d’authentification populaires

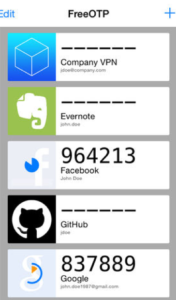

Plusieurs applications d’authentification sont disponibles, chacune ayant ses propres avantages. Voici quelques-unes des plus populaires :

Google Authenticator : l’une des applications les plus utilisées, simple et efficace. Elle est compatible avec de nombreux services en ligne.

Authy : Une excellente alternative, offrant des fonctionnalités supplémentaires comme la sauvegarde Cloud et la possibilité d’utiliser plusieurs appareils.

Microsoft Authenticator : l’application de Microsoft, qui s’intègre bien avec les services de l’entreprise et propose également la connexion sans mot de passe.

FreeOTP : une application open source et minimaliste, idéale pour ceux qui recherchent une solution simple et sécurisée.

AndOTP : une autre application open source pour Android, offrant des fonctionnalités de personnalisation et de sécurité avancées.

Ces applications utilisent un algorithme cryptographique pour générer des codes de sécurités uniques et temporaires, basés sur l’heure actuelle et une clé secrète partagée avec le service en ligne. Cette clé est fournie lors de la configuration initiale et permet la synchronisation de la génération des codes avec le serveur.

Comment configurer votre TOTP ?

Il n’y a rien de plus simple pour configurer votre TOTP. Pour cela, il vous suffit de :

Choisir une application TOTP : télécharger une application d’authentification fiable et reconnue, telle que Google Authenticator, Authy ou Microsoft Authenticator. Elles sont disponibles gratuitement sur la plupart des plateformes (iOS, Android, etc.).

Activer le TOTP sur votre compte : se rendre dans les paramètres de sécurité du service en ligne à protéger (banque, réseau social, etc.). Rechercher l’option d’authentification à deux facteurs (2FA) et sélectionner TOTP.

Associer votre compte à l’application : scanner le code QR ou saisir la clé secrète fournie par le service pour lier votre compte.

Générer vos codes de sécurité : utiliser les codes TOTP qui changent régulièrement (généralement toutes les 30 secondes) pour se connecter en toute sécurité.

Conclusion

TOTP fait donc partie des solutions viables et gratuites pour améliorer la sécurité de l’authentification utilisateur à travers l’ajout d’un facteur d’authentification supplémentaire et de nature différente.

Les mots de passe traditionnels étant extrêmement vulnérables (risque d’interception, faiblesse, réutilisation et prévisibilité des mots de passe utilisés, non-renouvellement, …), l’implémentation d’une solution de MFA/2FA est donc un gain considérable en terme de sécurité, et il y a fort à parier que ce type de mécanisme devienne extrêmement répandu, dans les contextes professionnels comme pour une utilisation personnelle pour se prémunir des usurpations d’identités et des vols de données toujours plus nombreux.

Des évolutions du protocole TOTP existent également, ainsi que d’autre protocoles de MFA, ajoutant d’autres garanties pour assurer une sécurité toujours plus étanche :

- Signature cryptographique du code d’authentification

- Gestion automatisée via un support physique (« token »)

- Intégration de logiciels dédiées dans un contexte d’entreprise

- …

Cependant, ces solutions ne sont majoritairement pas open source, et nécessitent souvent l’achat de licences coûteuses ou une intégration fastidieuse et complexe.

L’implémentation d’un mode d’authentification complémentaire au mot de passe exige naturellement une certaine adaptation, mais la diffusion d’un standard open-source et simple d’utilisation comme TOTP permet de relativiser grandement cet effort : gratuit, installation simple, pas besoin de connaissance particulière, pas de matériel spécifique à se procurer, etc…

De très nombreux standards open-source et gratuits tels que TOTP sont d’ors et déjà disponibles et accessibles publiquement, et s’inscrivent dans la logique de l’accès pour tous à une informatique sécurisée : coffre forts de mot de passe, pare-feu, scanners de malware, détecteurs de spams, …

Cela doit toutefois se faire grâce à la sensibilisation des utilisateurs, il est donc à souhaiter que ce panel de solutions devienne connu, et utilisé de tous, de même que les bonnes pratiques à respecter, et la connaissance des risques existants.

![Lire la suite à propos de l’article [Contribution SYNETIS] NASA domaine principal : RXSS](https://www.synetis.com/wp-content/uploads/2015/01/nasa-logo-200x196-1.png)