Ersatz Passwords : nouvelle protection des secrets volés

Une équipe américaine de chercheurs de l’Université de Purdue aux USA, compte dévoiler début juin 2015 à Los Angeles une nouvelle approche pour augmenter la sécurité des précieux mots de passe et hash entreprosés sur un serveur.

Depuis quelques années, on observe de nombreuses fuites de bases de données de part le web, affectant entre autre les majors de l’Internet. Les bases de données clients, des comptes utilisateurs, ou encore des sites marchants renfermant les numéros de cartes de crédit, sont particulièrement prisés des assaillants. Ceux-ci exploitent généralement des vulnérabilités de type SQL injection pour en extraire les données et les diffuser sur la toile et/ou le blackmarket.

Christopher N. Gutierrez, Mikhail J. Atallah, Mohammed H. Almeshekah et Eugene H. Spafford, chercheurs à l’Université de Purdue (USA) proposent une nouvelle méthode pour renforcer le stockage en backend côté serveur de ces secrets. Une telle méthode ne protège pas les vulnérabilités intrusives permettant à un pirate de récupérer des données, toutefois les données récupérées seront beaucoup plus difficiles (voire impossibles) à exploiter, gardant ainsi intacts vos réels mots de passe.

ErsatzPassword is a PAM_UNIX module that utlizes the Yubikey HSM to generate cryptographic password hashes in a cleaver way. If an attacker steals the hashed password file (e.g., etc/shadow, /etc/master.passwd) and attempts to crack the password via a dictionary bruteforce attack, the ersatz “fake” passwords are revieled rather than the true password.

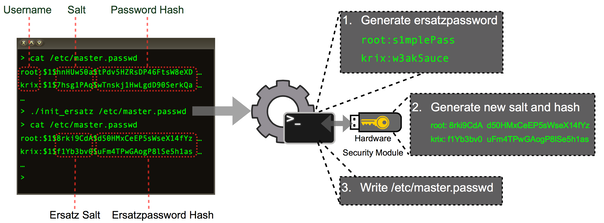

L’idée est de re-hacher les combinaisons (hashs, salt, login, etc.) par le biais d’un mécanisme tiers qui se traduit par un PAM module équipant le serveur. Ce module PAM interroge au choix un HSM (Hardware Security Module) tel Yubikey HSM, ou une fonction non-clonable (PUF) pour générer une nouvelle version du secret que les chercheurs nomment “fake password” ou “leurre”. Ainsi l’assaillant qui exploite une vulnérabilité pour récupérer les secret ne disposera que des leurres et fake-password et non pas leur version originelle.

Le serveur renfermant les secret est donc équipé d’un module supplémentaire (PAM) couplé à un HSM ou un PUF. Celui-ci peut se traduire par un équipement physiquement ou virtuellement connecté au serveur, tel une clé USB. Sans cette clé, le pirate ne pourra exploiter les secrets récupérés.

Ersatz Password est disponible

Ersatz Password est d’ors et déjà disponible sur GitHub, gratuit et open-source, ce système sera présenté début juin à Los Angeles lors de l’ACSAC (Annual Computer Security Application Conference).

La capture précédente et le module PAM illustrent concrètement le fonctionnement de Ersatz Password pour des banques de mots de passe du système de fichier. Certains y voit une méthode innovante pour la sécurisation des secrets dans les bases de données d’applications web sujettes à des attaques de type SQL injection. En attente d’une démonstration concrète de cette application et de la présentation de juin 2015 d’Ersatz Password, nous vous encourageons à garder un oeil sur cette nouvelle solution innovante.

Sources & ressources :

- Research Paper (lien 1)

- Research Paper (lien 2)

- Ersatz Password poster

- GitHub Ersatz Password

- ACSAC 2015

- Ersatz Passwords, le p’tit truc qui va rendre fou les pirates – ZATAZ

- ErsatzPasswords : un système qui bloque les pirates ? – DataSecurityBreach

- Researcher invents fake password technology to confuse hackers

- Login system supplies fake passwords to hackers

Yann

Consultant Sécurité